日々数十万のマルウェアが作成され、新たな攻撃手法が続々と登場しています。

脆弱性を狙ったゼロデイ攻撃や未知の攻撃、ファイルレス攻撃など、防御が難しいとされる攻撃による被害も多く聞きますが、そんな攻撃におススメなのが、「脅威インテリジェンスを防御に利用する」ということです。

脅威インテリジェンスがあれば、攻撃手法に関係なく、攻撃者からの通信、攻撃者への通信をブロックすることができます。

脅威インテリジェンスとは

スレットインテリジェンスや脅威情報などとも言われる脅威インテリジェンス。

少し前までは定義がシンプルだったのですが、現在では様々な製品が脅威インテリジェンスを名乗り、脅威インテリジェンスという言葉がカバーする範囲が大きくなってきました。

大きく分けて、以下の2つが主に脅威インテリジェンスと称されています。

- 攻撃者が利用するIPアドレスやドメイン、インフラの情報

- 自社を狙う攻撃者グループや攻撃手法についての情報

一方②は新しく出てきた分野で、セキュリティリサーチャーがダークウェブでの攻撃者の会話などから、ユーザ企業を狙う攻撃者がいるか、またどんな攻撃が計画されているのか、などスパイのように調査を行い、その結果をユーザ企業にレポートします。このレポートは非常に有益なものでありますが、これは大規模なセキュリティの専任チームを持っていて、結果を見て防御/検知態勢を構えることが出来るような企業でないと、このレポートを活かすことは、なかなか容易ではありません。

本記事でご紹介するのは、大規模なセキュリティチームがいなくても運用することが出来る①の脅威インテリジェンスです。

なぜ脅威インテリジェンスは効果があるのか

脅威インテリジェンスは、脆弱性のタイプや攻撃の種類、既知/未知を問わず様々な攻撃に対して有効です。

入念に下調べを行って計画を立てた標的型攻撃は別として、その他の攻撃を行うたびに新しいIPアドレスなどのリソースを新しく準備するのはコストパフォーマンスに優れているとは言えません。

攻撃者も、攻撃に利用する設備を使いまわします。

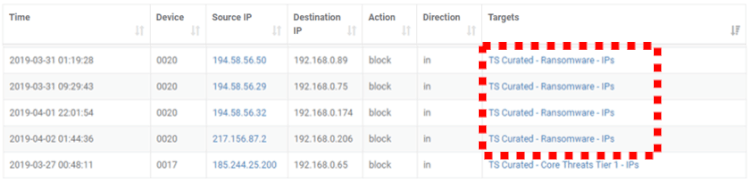

上の図は、ある環境へ攻撃をしかけてきた通信の情報を示しています。

Source IPが攻撃をしかけてきたインバウンドの通信のIPアドレスです。

3月29日から4月4日まで、同じIPアドレスから攻撃を仕掛けてきているのがわかります。脅威インテリジェンスの専門ベンダーThreatSTOPの調べでは、このIPアドレスは、2017年から連続して攻撃を仕掛けていることがわかっています。

これは、インバウンドの通信だけではありません。アウトバウンドの通信であっても、C&Cサーバなど攻撃者が利用する設備のIPアドレスは使いまわされます。

攻撃手法は大量に存在し、シグネチャーベースで脅威を発見するのは、現実的ではありません。

しかし、IPアドレスなど脅威インテリジェンスがカバーする情報は、攻撃者に使い続けられます。攻撃者との通信を全て、ゲートウェイでブロックしてしまうことで攻撃手法を問わず、攻撃から自社を守ることができます。

[RELATED_POSTS]

脅威インテリジェンスの使い方

適切に使えばかなり効力の高い脅威インテリジェンスですが、使うにはいくつかのステップがあります。

- 脅威インテリジェンスを収集/精査する

- 防御へ適用する

- レポートを生成する

- 脅威インテリジェンスを収集/精査する

まずは、脅威インテリジェンスを収集し、その情報を精査しなければいけません。この作業を、一般企業の情報システム部が行うことは、現実的ではありません。

収集するにも情報ソースにリーチするには、プロのセキュリティリサーチャーのコミュニティに入るなどして、最新の情報を収集しなければいけません。精査の点でも、相当高い知見を持った熟練のセキュリティリサーチャーでなければ、本当に脅威なのか判断するのは難しいでしょう。

そのため、現実的にはセキュリティベンダーが提供する脅威インテリジェンスを利用することになります。

ここでポイントとなるのが、脅威インテリジェンスの精度です。

脅威はブロックするべきですが、過防御は防がなければいけません。

多くの脅威インテリジェンスベンダーは、各脅威インテリジェンスに対して、脅威の深刻度(Severity)を設定しています。そもそもその脅威インテリジェンスの精度は信頼できるのか、だけでなく、どこまで防御に適用するべきか見極めが必要です。 - 防御へ適用する

精度の高い脅威インテリジェンスのリストが出来たら、それを防御に適用します。

SIEMなどに適用し、検知力を高めるという使い方もできますが、情報システム担当者はセキュリティ製品からのアラートが大量に発生し、優先順位付けなど対応に追われています。やはり止められるものは、止めておくのがベストでしょう。

連携方法は、出来るだけ自動化されている必要があります。

脅威インテリジェンスベンダーが提供するインテリジェンスは大量です。ただでさえ人の少ない中、手動でファイアウォールなどのポリシーに追加していくのは効率が良いやり方とは言えません。

脅威インテリジェンスのベンダーが提供する自動化の機能を活用し、常に最新の脅威インテリジェンスが防御に反映されるようにしましょう。 - レポートを生成する

防御に適用したら、それが実際にどれほど脅威をブロックしてくれているのか見てみましょう。レポートでは、ブロックした攻撃の情報だけでなく、自社がどんな攻撃を受けているのか、どの国の攻撃者から狙われているのかもわかります。

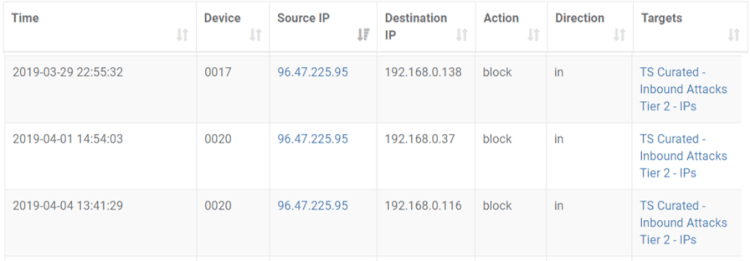

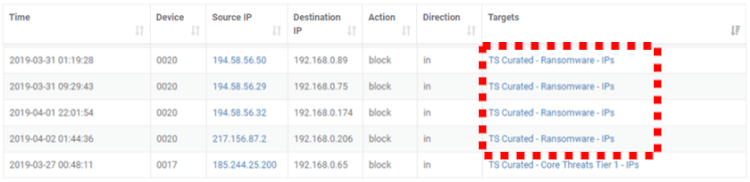

上の画像は、脅威インテリジェンスのレポート画面の一例ですが、「Target」にRansomware(ランサムウェア)に関する脅威インテリジェンスにマッチしたことを示しています。これはブロックされた通信ではありますが、一部のカテゴリのインテリジェンスが多くマッチしている、といった状況が発生した際にはこの情報をもとに社内に注意喚起を行うのも良いでしょう。

もしファイアウォールに脅威インテリジェンスを適用したい場合、ファイアウォールには持てる脅威インテリジェンスの量に制限がかかります。その場合には、レポートから自社への攻撃の傾向を読み取り、その傾向にマッチした脅威インテリジェンスを選択することも出来るので、量が少なくてもより現状にマッチした防御を行うことが出来ます。

脅威インテリジェンスを自動で防御に適用!ThreatSTOP

なかなかハードルが高い、そう思われた方も多いのではないでしょうか。脅威インテリジェンスの専門ベンダー、ThreatSTOP(スレットストップ)だったら情報収集から防御への適用、レポートの生成まで、忙しい担当者の代わりにまるっと担当します。

様々なセキュリティ、ネットワーク機器ベンダーが自社のデバイス向けに脅威インテリジェンスを提供する中、脅威インテリジェンスを専門にしているThreatSTOPの特徴は以下の3つです。

- マルチベンダー環境で同一のセキュリティポリシーで防御力を高めることができる

機器ベンダーではないThreatSTOPは、多種多様なセキュリティ、ネットワーク機器に自動で脅威インテリジェンスを適用します。一般に皆さんが知っているほとんどのメーカーのデバイスに対して脅威インテリジェンスを適用できるので、ファイアウォールとDNSサーバの組み合わせや、支店や子会社のベンダーの違うゲートウェイなど、マルチベンダー環境であっても、同一のセキュリティポリシーで防御力を高めることができます。

参考記事:DNSサーバのリプレースで実現するDNS Firewall - 脅威インテリジェンスを“使う”ことに注力している

ThreatSTOPは脅威インテリジェンスを、管理者の負担なく、防御に利用することを中心に考えた製品開発を行っています。

ThreatSTOPのユーザは一度利用を開始したらもう何も手を出す必要はありません。ThreatSTOPが最新の脅威に合わせて収集/精査した情報を、自動で連携するデバイスに反映、防御を行わせてくれます。 - 脅威インテリジェンスの精度が高い

どれほど楽に利用できても、精度が悪ければ管理者に問い合わせが殺到し、結果、管理者の負荷は高くなってしまいます。

ThreatSTOPの脅威インテリジェンスの精度の高さは、日本を含む各国の大手通信キャリアのお墨付きです。通信キャリアの専門家たちによる比較検証でも、群を抜いた正確性をたたき出し、様々な通信キャリアで採用されています。

また、ThreatSTOPしか手に入らないような情報が多いのも特徴です。米軍やイスラエル軍の出身者が多く、独自のルートを使用して脅威インテリジェンスの収集と精査を行っています。「攻撃者になった方が稼げる」そんな彼らだから質の高く、深い脅威インテリジェンスを提供できます。

攻撃の種類に関係なく、強力に防御力を高める。

是非、脅威インテリジェンスとThreatSTOPをご検討ください。