DNSサーバのリプレースで実現するDNS Firewall

株式会社ネットワークバリューコンポネンツ

- トップページ

- ブログ

- 運用基盤/インテリジェンス

- DNSサーバのリプレースで実現するDNS Firewall

SUBSCRIBEお知らせを受け取る

RANKING人気記事ランキング

TOPICトピック一覧

- 保護領域

- 対策対象

- 市場/アーキテクチャ

- 製品

2020年1月にWindows7の保守サポート終了になりますが、合わせてWindows Server 2008/2008R2 も延長保守サポート終了になることはご存知でしょうか。

まだまだ、多くの企業でWindows Server 2008 が現役で動いていると思います。

その中で、社内のDNSサーバとして動いているものも多くあるのではないでしょうか?

今回は、Windows Server 2008/2008R2で稼働しているDNSサーバをWindows Server 2016にリプレースする際に、『DNS Firewall』という概念を加えて、セキュリティ強化するソリューションをご紹介したいと思います。

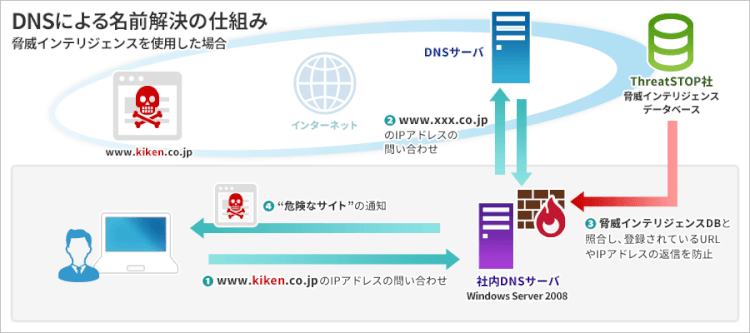

ご存知のように、インターネットの世界ではDNSが不可欠な機能になっています。

企業の社員が社内からインターネットを閲覧する場合は、DNSサーバに問い合わせをしてURLの情報からIPアドレスを調べ、アクセスする仕組みを行っています。

基本的には、URLやFQDNでインターネットにアクセスする場合、DNSサーバによるDNS名前解決が発生します。

DNS FireWall は DNSサーバでDNSの名前解決をするタイミングでフィッシングサイトや偽サイト、マルウェアをダウンロードさせるサイトなど悪意サイトへのアクセスと検知した場合、自動的に通信を止め、悪意ある攻撃の前段階で攻撃をブロックします。

昨今フィッシングサイトが利用した攻撃が増えており、フィッシング協議会の“フィッシングレポート 2018”によると2017年のフィッシングサイトのURL 件数は約7000件であり、2016年の比べ約1.7倍に増加しています。

フィッシングサイトは悪意者がフィッシングメールやWebサイトを使って誘導することで、アクセスしてしまうサイトです。昨今のフィッシングサイトは巧妙にできており、フィッシングサイトと気づかずにアカウントIDやパスワードを入力して、情報が盗まれている事件が後を絶ちません。

最近では、企業のクラウドサービス活用の増加に伴い、クラウドサービスのログインサイトを模倣したフィッシングサイトにアクセスし、ユーザ名とパスワードを盗まれてしまう事件が数多く発生していいます。 特にMicrosoft Office 365やG Suiteのようなメールやスケジュールなどを提供するグループウェアのクラウドサービスを狙われやすく、グループウェアのクラウドサービスを使われている企業は特に注意が必要です。

DNS FireWallはどのような技術で実現しているのでしょうか?

攻撃者は、フィッシングサイトや偽サイトのURLやIPアドレスを変化させながら、攻撃に利用しています。そのため、変化する情報を常に収集していく必要があります。

脅威インテリジェンスサービスは、サイバー攻撃者が利用しているURLやIPアドレスを常に収集し、データベース化して、その脅威情報をサービス提供するものです。

もっと見る:脅威 インテリジェンスとは

世界にはサイバー攻撃者の攻撃を調査・分析している調査機関が数多く存在します。その調査・分析の中で、攻撃者の利用しているURLやIPアドレスを収集しています。

ThreatSTOPは世界の50社以上の上記のような調査機関と連携し、情報を収集。加えてThreatSTOPのアルゴリズムで、脅威レベルなどを加えたデータベースをクラウドサービスとして提供しており、GE やアメリカの大手通信会社、政府機関をはじめ1,200社以上が導入。日本でも国内通信キャリアを含めすでに十数社が導入しています。

社内DNSサーバをWindows ServerのDNSサービスで構築している企業は多いと思います。

フィッシングメールによる攻撃が巧妙化し、増加する中で社員個々の対応による教育だけによるフィッシングサイトへのアクセスの防止が限界になりつつあり、システム的な対策が必要になっています。

Windows Server 2008/2008R2の延長保守サポート終了に伴う、Windows Server 2016へのリプレースに合わせDNS Firewallの導入を検討してみてはどうでしょうか。

この記事に関するサービスのご紹介

Windows Server や市販のアプライアンス製品で構築しているDNSサーバと連携し、インターネットアクセス時の脅威URLとの通信をブロックします。

詳細はこちら当社のウェブサイトは、利便性及び品質の維持・向上を目的に、クッキーを使用しております。当社のクッキー使用についてはクッキーポリシーをご参照いただき、クッキーの使用にご同意頂ける場合は「同意する」ボタンを押してください。同意いただけない場合は、ブラウザのクッキーの設定を無効化してください。