ブラックフライデーは攻撃者も稼ぎ時?

ランサムウェアを“売りつけられない”ために必要な対策とは

株式会社ネットワークバリューコンポネンツ

SUBSCRIBEお知らせを受け取る

RANKING人気記事ランキング

TOPICトピック一覧

- 保護領域

- 対策対象

- 市場/アーキテクチャ

- 製品

みなさんこんにちは。ネットワークエバンジェリストの飯田です。

弊社取り扱い製品であるCato Networks社(以降Cato社と記載)のブログで、「The Dark Side of Black Friday: When Ransomware Attacks Join the Shopping Rush(ブラックフライデーのダークサイド:ランサムウェア攻撃が買い物ラッシュに加わるとき。)」という記事が紹介されています。ブラックフライデーの裏で高まるセキュリティリスクについて、海外事例を交えて紹介している内容ですが、これは日本企業にとっても無関係ではありません。本記事では、日本市場向けにいくつかのポイントを整理してご紹介します。未読の方はぜひCato 社のブログもお読みいただければと思います。

Cato社のブログはこちら

みなさん、ブラックフライデー楽しんでいますか?日本でも主流になりつつあるブラックフライデー。もともとは、アメリカの感謝祭(11月第4木曜日)の翌日に買い物へ出かける人々をターゲットに、大幅な値引きや限定商品を提供することから始まったそうです。

ブラックフライデーでは多くの企業がセールの案内を行いますが、同時に攻撃者も多くのフィッシングメールやランサム攻撃を行っているようです。Cato社のブログによると、ブラックフライデーの週はフィッシング攻撃が600%以上、ランサム攻撃は60%増加したと報告されています。

参考:https://www.catonetworks.com/blog/dark-side-black-friday-ransomware-attacks-join-shopping-rush/(2025年11月27日参照)

ブラックフライデーのような特別なセール期間は、利用者の購買意欲が通常より高まり、メールやWeb広告に対する警戒心が低くなる傾向が見られます。攻撃者はこの“高揚感による警戒心の低下”をよく理解しており、正規のセール案内に紛れ込ませる形で不正なリンクを送り込みます。

こうしたセール期は個人だけでなく、企業の購買担当や経理部門にも多くの通知が届きます。結果として判断回数・処理負荷が増え、攻撃者にとって格好の狙い目となっているのです。

ブラックフライデーや年末商戦では、普段とは異なる大量のトラフィックデータやトランザクションが発生します。IT運用部隊やセキュリティ部隊のメンバーはこれら大量のログからたった一つの怪しいログを見抜かなければなりません。もし見逃してしまった場合、それは重大なインシデントの発生につながってしまうためです。ランサム攻撃によってシステムが停止すると1分1秒でも早く復旧しなければ莫大な損失につながるため、身代金の支払いで解決できるのであればと金銭を支払うケースもあります。

補足/注意:復旧の保証などないため、攻撃者に金銭を支払うことはお勧めしません。

特にランサムウェアを使った攻撃は、相手が困れば困るほど攻撃者にお金は支払われる可能性が高まる傾向にあるため、こうした繁忙期で隙が生まれやすい、かつ復旧を急ぐプレッシャーの強いプラックフライデーのような時期には、攻撃者が集中して攻撃を行う傾向が見られます。

このような繁忙期を狙った攻撃の対策はおおむね3つに分類することができます。

ここからは、それぞれどのような対策が有効であるのか、解説しましょう。

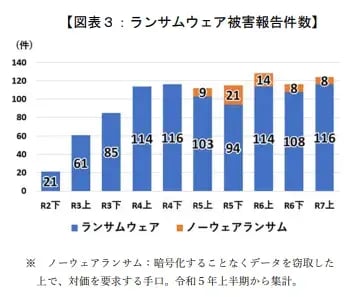

ランサムウェアやランサム攻撃による被害は後を絶たず、多くの組織で重要な経営課題の1つとなっています。ランサムウェアはさまざまな経路から感染しますが、警察庁サイバー警察局が発表している「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、ランサムウェアの被害報告件数は116件と最多になっていると報告されています。

出典:「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」(警察庁)

同資料のなかでは、ランサムウェアの感染経路の8割がVPNやリモートデスクトップなどの外部に公開する機器から侵入されており、ほとんどが安易なID/パスワードの利用や管理不備によって引き起こされているとされています。

ランサムウェアにはEDRなどのエンドポイントセキュリティアプローチと、感染前の予防的な対策としてネットワークセキュリティで対処する2つの方法が有効です。エンドポイントセキュリティでは、ランサムウェアなどの発症を止める、もしくは発症しても早期に検出して被害を最小限に抑えるアプローチが取られますが、ネットワークセキュリティでは、EDRを導入できない製品を守ることに加え、外部から侵入を防ぐといった予防的観点のセキュリティ対策を行うことが可能になります。

フィッシングは他の攻撃手法と異なり、明確に人を騙す目的でさまざまな手法が利用されます。

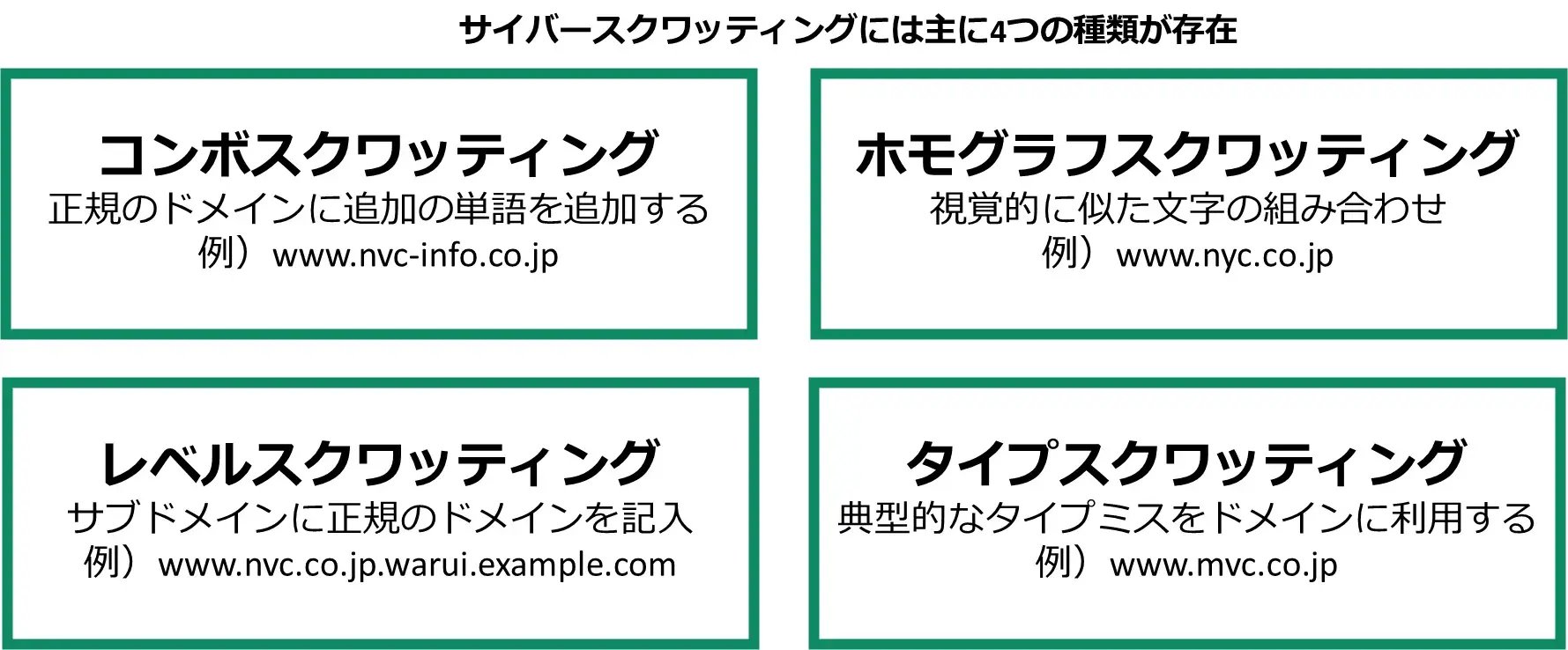

例えばスクワッティングと呼ばれる手法では、ブランドサイトと似たようなドメインを取得し、視覚的な誤認を狙ったに複数の手法を用いられています。弊社のドメインを例にすると、「www.nvc.co.jp」が正規のドメインですが、以下のようなサイバースクワッティング手法が存在します。

こうした模倣ドメインを用いて正規のサイトに見せかけてアカウント情報を窃取するケースでは、生成AIなどの発展もあり、正規サイトであるのか偽サイトであるのか見分けることが非常に難しくなっています。このようなフィッシングに対して有効な対策として、人の直観や感性に頼らない仕組みづくりが重要と言えます。

ネットワークインフラのリスクはサイバー攻撃だけではありません。ブラックフライデーや年末商戦のような繁忙期には、通常とは比較にならない量のトラフィックやトランザクションを処理する必要があり、ネットワーク機器に大きな負荷がかかります。この負荷増大によって処理遅延が発生し、最悪の場合は機器の停止・故障につながるケースも想定されます。

また繁忙期は安定稼働を最優先とするため、バージョンアップ作業やパッチ適用作業などを行うことは難しいケースが多くあります。そのため、ファイアウォールやVPN機器のバージョンアップ、設定変更、パッチ適用といった作業は、リスク回避の観点から“意図的に控える”傾向も見られます。

そのため、脆弱性が公表された場合でも、即時対応が難しく、結果として攻撃者に侵入の余地を与えてしまう可能性があります。特に、外部公開されたVPN機器や店舗に配置された古いルーターなどは、脆弱性が放置されやすく、繁忙期に狙われやすいポイントとなっています。

このような複数のリスクに同時に対処していくためには、個別のセキュリティ対策ではなく統合的なセキュリティ基盤を構築する必要性があります。

単純に複数のセキュリティソリューションを組み合わせて実現することも可能ですが、管理する製品数や運用にかかるコストはその分増加します。そして、複雑になったセキュリティソリューションでは、管理が行き届いていない隙が生じてしまう可能性もあります。わずかな隙が攻撃の機会となり、セキュリティ対策を施したにも関わらず攻撃の被害にあってしまった、というケースに繋がりかねません。

もちろん、攻撃そのものを完全に防ぐ手段は存在しませんが、なるべく管理を一元的に行うことで、攻撃を受けにくい、受けてもすぐに気づくことができるような体制を構築することができます。

この「攻撃を受けても早く気づくことができる」という点が肝であり、ランサム攻撃、フィッシング、ネットワークインフラを横断した対策を一つの基盤で実現することが統合的なセキュリティ基盤として求められています。

では、統合的なセキュリティ対策を実現するのに適しているソリューションとはどのようなものでしょうか。

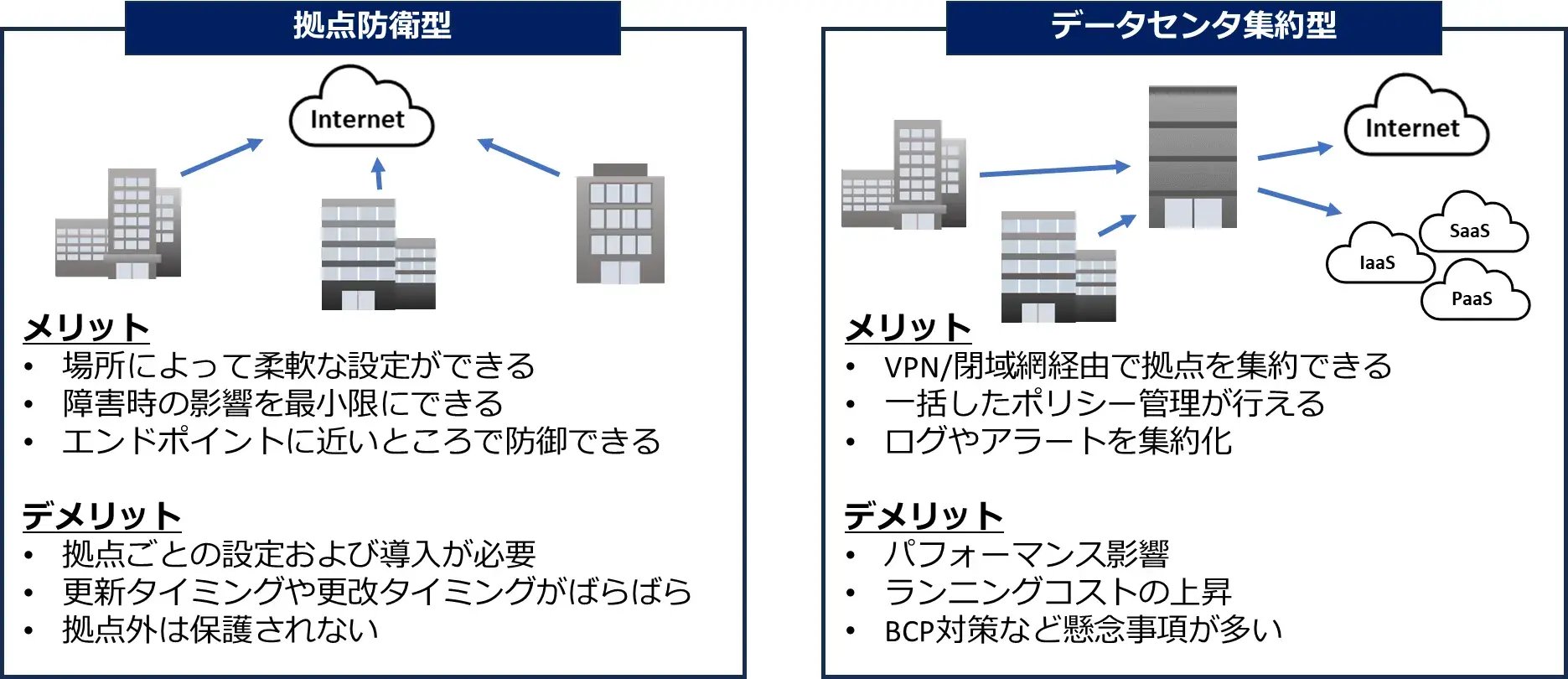

これは集約型のネットワークインフラを構築することで実現できます。拠点毎にセキュリティ対策を行うのではなく、データセンターなどでセキュリティ機能を一括して提供することで、一元管理を行うことができるため、拠点毎にセキュリティ製品を配置する拠点防衛型よりも効率よく運用ができるというメリットがあります。

しかし、昨今はデータセンターコストの増加や、クラウドサービスなどのインフラ提供形態の変化により、データセンター集約型のネットワーク構成が足を引っ張るケースが増えています。効率よく運用するための仕組みが現代の環境には合わなくありつつある、というのが実情です。

そこで注目を集めているのがSASEを中心としたクラウドネイティブなネットワークプラットフォームです。

データセンター集約型のメリットはそのままに、クラウドサービス側に近いインターネット上でネットワークインフラを構築することで、通信の集約やセキュリティ機能の統合を1つのサービスで完結できることがメリットと言えます。

昨今ではDX(デジタルトランスフォーメーション)が流行し、社内システムをクラウド化するということが主流になっていますが、このSASEも言い換えればネットワークインフラをDXした結果と言えます。社内システムだけではなく、社内インフラを丸ごとクラウド化することにより、今までのネットワークでは実現が難しい課題や機能を提供できるようになります。

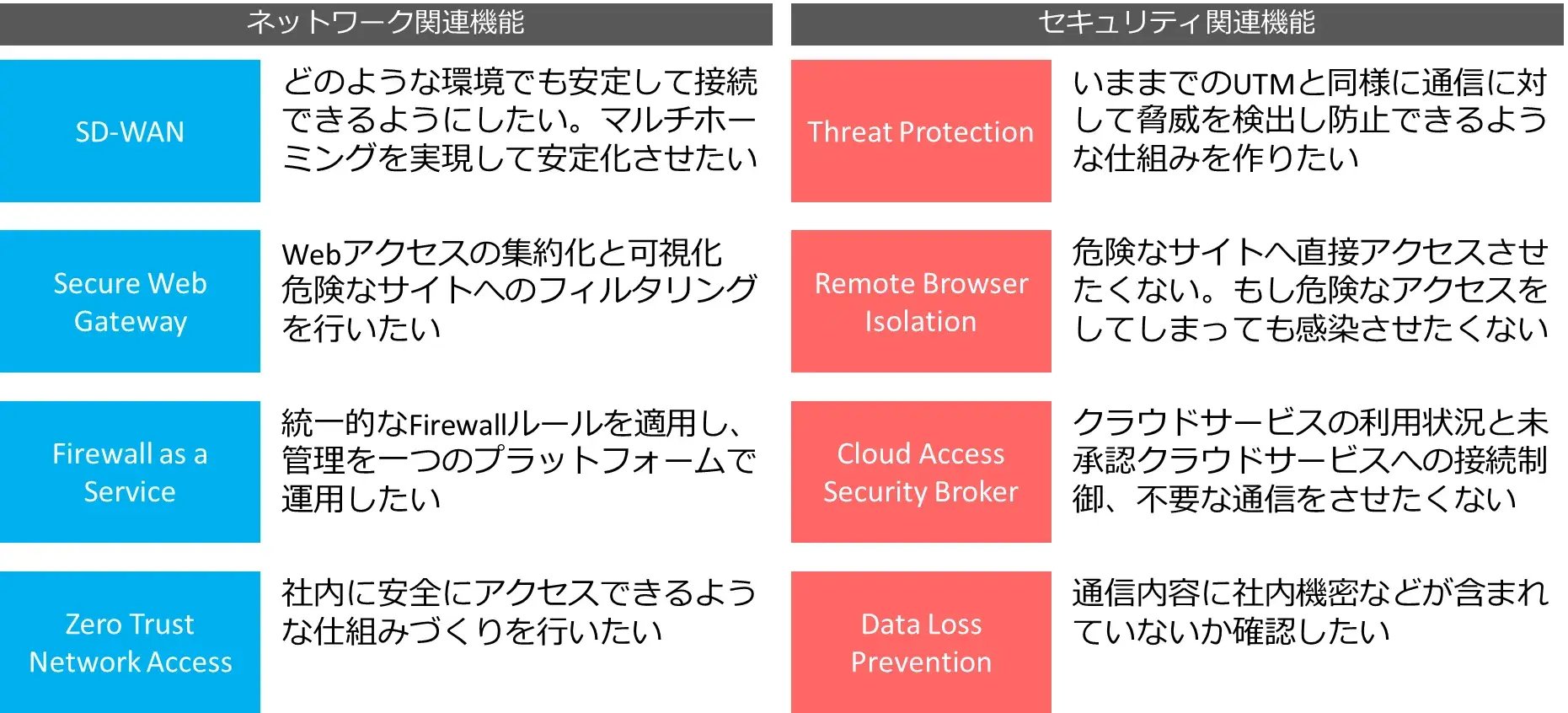

SASEに求められる機能の例をいくつかご紹介します。

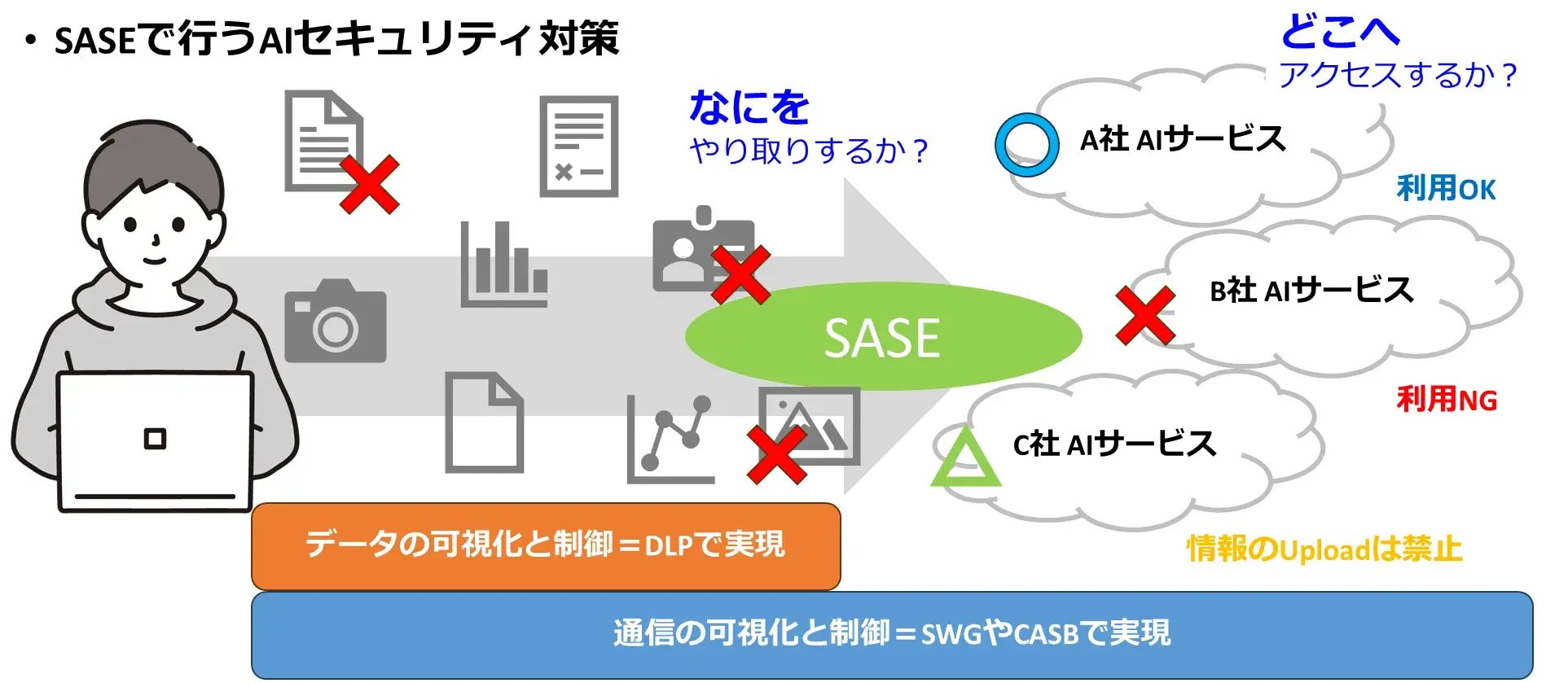

この中でも特に注目を集めているのが、CASB (Cloud Access Service Broker)とDLP (Data Loss Prevention)の機能です。今話題のChatGPTを代表とする生成AIサービスのセキュリティ対策に頭を悩ませている方も多いのではないでしょうか?こうした生成AIサービスはどのサービスを使っているのか?そして何をやり取りしているのか?を明確にする必要があります。

CASBでは、クラウドサービス利用状況の可視化と制御を実現することができます。

例えばA社のAIサービスは組織契約であるため利用方法に関わらず許可し、一方でB社は倫理的な問題があるので利用を許可できない、といった要件の場合には、Webフィルタリングなどで該当のサービスをブロックすること要件を満たすことができます。一方で、C社のサービスの利用について質問は許可するが、組織情報のUploadは禁止する、といった細かな要件がある場合では、要件を満たした制御の実現にはCASBを利用した詳細な制御が必要です。

CASBに加えてDLPを組み合わせることで、人事情報や個人情報といった機密性の高い情報をUploadしようとした際に止める、といった制御を行うことができます。

そしてこれらのセキュリティ制御は通信を集約することで効力を発揮することができます。SASEはクラウド上でプラットフォームを提供していますので、全世界どこにいても必ず通信を集約できる仕組みを実現することができます。

昨今、地震や異常気象といった天災が増えていますが、クラウドサービスとして全世界に展開されているSASEソリューションはこうしたBCP対策も同時に実現できるソリューションなのです。

この通信を集約するためには、安定したクラウド基盤とネットワークインフラの維持をSASE提供ベンダーが責任をもってしっかりと運用必要性があります。

弊社で取り扱っているCato社の提供するCato SASE Cloudでは、SASEへ接続するためのPoPを全世界90か所以上で展開しており、サービスレベル99.999%で提供されています。これらのインフラをすべてCato社が自ら運用する(Global Private Backbone)という強みを持っており、すべて自社で構築・運用しているからこそ何か問題が発生しても迅速に制御・復旧することが可能になり、障害に強いネットワークインフラを提供することが可能になります。

また、先ほどのセキュリティ機能を一つのプラットフォーム上で実現し、暗号化通信を復号化して検査を行う暗号化通信検査も無償で実現できます。

まさに皆様の代わりにネットワークインフラを24時間365日安定的に運用し、セキュリティ対策をトータルに実現してくれる強い味方と言えるCato SASE Cloudをぜひご検討ください。資料のご希望などございましたらお気軽にお問合せいただければと思います。皆さまのお問合せやご相談をお待ちしております。

当社のウェブサイトは、利便性及び品質の維持・向上を目的に、クッキーを使用しております。当社のクッキー使用についてはクッキーポリシーをご参照いただき、クッキーの使用にご同意頂ける場合は「同意する」ボタンを押してください。同意いただけない場合は、ブラウザのクッキーの設定を無効化してください。