VPNは危険?役割と限界、代替にSASEが語られる理由を解説

株式会社ネットワークバリューコンポネンツ

SUBSCRIBEお知らせを受け取る

RANKING人気記事ランキング

TOPICトピック一覧

- 保護領域

- 対策対象

- 市場/アーキテクチャ

- 製品

VPN(Virtual Private Network)は、これまで企業ネットワークを支えてきた重要な技術です。

本社と支社を安全につないだり、外出先や自宅から社内システムへアクセスしたりと、多くの企業で広く利用されています。

一方で近年、「VPNは危険なのではないか」、「もうVPNの時代は終わり、SASEに移行すべきだ」といった声を目にすることもあります。実際に、VPN機器の脆弱性を突いた攻撃や、VPNがランサム攻撃被害の侵入口となった事例が、近年たびたび報道されています。

このような状況から、「これまで使ってきたVPNは本当に大丈夫なのか?」、「VPNそのものが危険な技術になってしまったのか?」と不安や疑問を感じている方も多いのではないでしょうか。

これらの事情を整理すると、VPNという技術そのものの是非だけで単純に評価できる話ではないことが分かります。VPN機器の管理や認証の設計、運用の考え方など、複数の観点が関係しており、単一の基準で評価できないためです。

こうした状況である今だからこそ、VPNの本来の役割を振り返り、最新のリスクを踏まえてどのような活用が望ましいのか、実態の利用状況とのギャップを整理する時期に来ているのではないでしょうか。

さらに、テレワークやクラウド利用の広がりによって、「社内ネットワークの中に入れば安全」という従来の前提が成り立ちにくくなってきました。こうした変化を受けて、VPNを含めた業務システムへのアクセスの在り方そのものを見直す動きが広がっています。

その流れの中で、ゼロトラストの考え方を取り入れたアクセスの在り方として、「SASE(Secure Access Service Edge)」という概念が注目されるようになっています。

本ブログでは、まずVPNの基本的な仕組みや役割をあらためて整理したうえで、なぜ近年VPNに関する評価や考え方が変わりつつあるのか、その背景を見ていきます。そのうえで、VPNが担ってきた役割や限界がどのように意識されるようになったのかを整理し、なぜSASEという考え方が語られるようになっているのかを分かりやすく解説します。

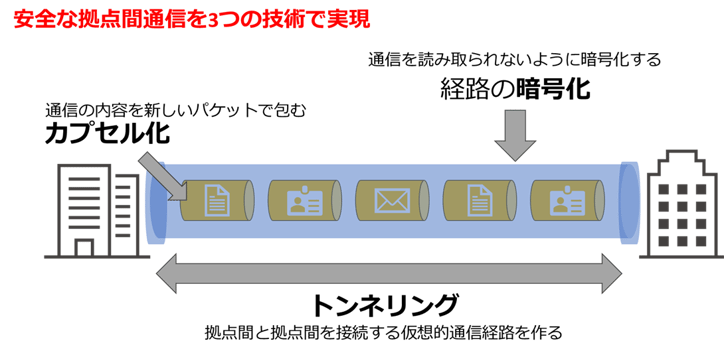

VPN は、離れた拠点同士やリモートユーザーと社内ネットワークを安全に接続するための仕組みです。インターネット経由で通信を行う場合、通信の中身を盗み見られる可能性がありますが、VPNは、以下の3つの技術を使い、安全な拠点間の通信を実現します。

トンネリング(Tunneling):拠点間で直接通信ができるように専用の通信経路を作成する

カプセル化(Encapsulation):実際の通信を別の拠点に運ぶために新しいパケットで包む

暗号化(Encryption):通信内容を第三者が読めないようにする

本社と支社など、複数の拠点をVPNで接続し、同一ネットワークとして扱う方式。IPsecがよく使われ、ルーター同士でVPNトンネルを構築します。

自宅や出先から企業ネットワークに接続する方式。テレワークでもよく利用されます。業務デバイスやモバイル端末にインストールされたVPNクライアントから接続し、認証が通れば安全に社内システムへアクセスできます。

Webブラウザ経由でVPNを利用できる方式。アプリのインストールが不要なケースもあり、利便性の高さが特徴です。

これらのVPNは様々なプロトコルによって実現されています。主要なものは以下です。

IPsec:拠点間VPNで最も一般的。強力な暗号化と認証を提供

SSL/TLS:Webブラウザで使われる暗号化技術。SSL-VPNで利用

IKEv2:IPsecと組み合わせて使用される鍵交換プロトコル

WireGuard:新しいVPNプロトコルで高速・シンプルが特徴

| プロトコル | 主な用途 |

主要な |

特徴 | メリット | デメリット |

|

IPsec |

拠点間VPN、リモートアクセスVPN |

UDP/500(IKE) |

ネットワーク層で動作し、強力な暗号化と認証を提供 |

高セキュリティ、標準化され広く採用 |

設定が複雑、NAT環境で問題が起きやすい |

|

SSL/TLS |

SSL-VPN、 Webベースアクセス |

TCP/443(HTTPS) |

トランスポート層で動作し、ブラウザで利用可能 |

クライアント不要、導入しやすい |

全トラフィックの転送には追加設定が必要 |

|

IKEv2 |

IPsecの鍵交換 |

UDP/500(IKE) |

高速で安定、再接続に強い |

モバイル環境で強力、切断に強い |

一部の古い機器で非対応の可能性 |

|

WireGuard |

次世代VPN |

UDP/51820 |

シンプルな構造で高速、最新暗号 |

高速・軽量・設定容易 |

新しめで企業採用が少ない場合あり |

VPNは、インターネット経由での通信を安全に行うための技術です。

暗号化された通信経路を利用することで、公衆ネットワーク上でもデータを安全にやり取りできるようにします。この仕組みにより、VPNは主に次のような点を守ります。

通信経路上での盗聴や改ざん

公衆Wi-Fiなど不特定多数が利用するネットワーク上での通信内容

拠点間通信やリモートアクセスにおけるデータの機密性

一方で、VPNだけでは次のような点までは守れません。

端末自体の安全性(マルウェア感染など)

正規のIDや認証情報を使った不正アクセス

接続後の操作内容やアクセス権限の妥当性

このように、VPN は「通信の経路」を保護する技術であり、接続してくる端末や利用者の振る舞いそのものを判断する仕組みではありません。そのため、VPNを利用しているだけで、すべてのセキュリティリスクを防げるわけではない点を理解しておく必要があります。VPNを正しく評価するためには、何を守るための技術なのか、どの範囲までを担い、どの部分からは別の対策が必要になるのかを整理して考えることが重要です。

VPN の役割と限界を整理すると、VPNは「通信経路の保護」に強い一方で、端末の健全性や認証情報の悪用リスク、接続後の操作の妥当性といった、「アクセスの中身」に踏み込んだ判断や制御は得意ではありません。こうしたVPNが苦手とする領域は、アイデンティティ侵害や管理外デバイスの接続、正規認証後の不正なアクセスや操作を足掛かりとしたランサムウェア被害など、近年顕在化しているセキュリティインシデントと密接に関係しています。

こうした領域を補完するには、拠点と拠点を安全につなぐことを目的とした従来のVPNに加え、アクセスのたびに利用者や端末の状況を評価・制御するゼロトラストの考え方が適していると言えます。

近年、「VPNは安全ではない」といった言説が見られることもありますが、実際にはVPNの役割そのものが否定されているわけではなく、そこに期待されるセキュリティの範囲が変化してきたと捉える方が適切です。

VPNを「通信経路を安全に確保する手段」として引き続き活用しつつ、VPNがカバーしづらい領域までを一貫したポリシーで補完するアプローチが求められます。こうした考え方を前提に、アクセス制御とセキュリティ機能を統合し、ゼロトラストを実現しやすい形で構成できるものとして、SASEが注目されています。

本ブログでは、VPNの基本的な仕組みや利用方式を整理したうえで、なぜ近年VPNに対する評価が変わりつつあるのか、その背景を見てきました。近年指摘されている課題は、VPNという技術そのものにあるというよりも、テレワークやクラウド利用の拡大といった環境の変化によって、VPNが前提としてきた使われ方や設計の考え方が変わってきた点にあります。

通信経路を保護するという役割において、VPNは今も有効な技術であり続けています。一方で、ユーザーや拠点、利用するサービスが分散する中で、インターネットとの接点をどのように管理・運用していくかが、これまで以上に重要なテーマとなっています。従来のVPN中心の構成では、可用性や拡張性の確保に加え、設定や管理が拠点や機器ごとに分散しやすく、その結果として設定ミスや管理漏れといったセキュリティリスクにつながる点も、課題として意識されるようになってきています。

こうした状況を踏まえると、VPNを「使うか・使わないか」という単純な二択で捉えるのではなく、VPNが担ってきた役割と、その延長では対応が難しくなってきた課題を整理したうえで、現在の利用環境に合ったアクセスの在り方を検討していくことが求められます。その検討の過程において、VPN機器を自社で運用し、インターネット上に直接公開するという前提そのものを見直し、運用や可用性、拡張性、セキュリティリスクといった課題を補完・解決する選択肢の一つとして、SASEのような新しい考え方が語られるようになってきたと捉えることができるでしょう。

VPNは不要になったわけではありません。重要なのは、これまで当たり前に使われてきたVPNをあらためて見直し、どのような役割を担わせるべきかを整理したうえで、自社の環境や目的に合った設計を選んでいくことです。脅威の傾向を踏まえて今後のセキュリティ戦略を考える際には、従来のネットワークセキュリティだけでなく、アクセス基盤そのものをどのように設計するかという視点も欠かせません。

とくに、リモートワークやクラウド活用が浸透する中で、ゼロトラストやSASEといった新しいアーキテクチャを前提に、アクセス基盤を見直す動きも広がっています。VPNとSASEのどちらが適しているかは、利用環境や目的によって異なりますが、その判断にあたっては、それぞれの役割や前提を正しく理解することが重要です。

その参考として、「SASEで実現する脱VPNとは? Cato SASE Cloudを活用した次世代の企業ネットワーク」では、SASEによってどのようにVPN中心の構成からの見直しを考えられるのかを整理し、自社の利用環境や目的に当てはめて検討するための視点をわかりやすく解説しています。こうした資料も、セキュリティ戦略を検討する際の一助としてご活用ください。

👉 SASEで実現する脱VPNとは? Cato SASE Cloudを活用した次世代の企業ネットワーク

https://products.nvc.co.jp/cato/resource/how-can-sase-eliminate-vpns

当社のウェブサイトは、利便性及び品質の維持・向上を目的に、クッキーを使用しております。当社のクッキー使用についてはクッキーポリシーをご参照いただき、クッキーの使用にご同意頂ける場合は「同意する」ボタンを押してください。同意いただけない場合は、ブラウザのクッキーの設定を無効化してください。