現在受付中のセミナー・イベント

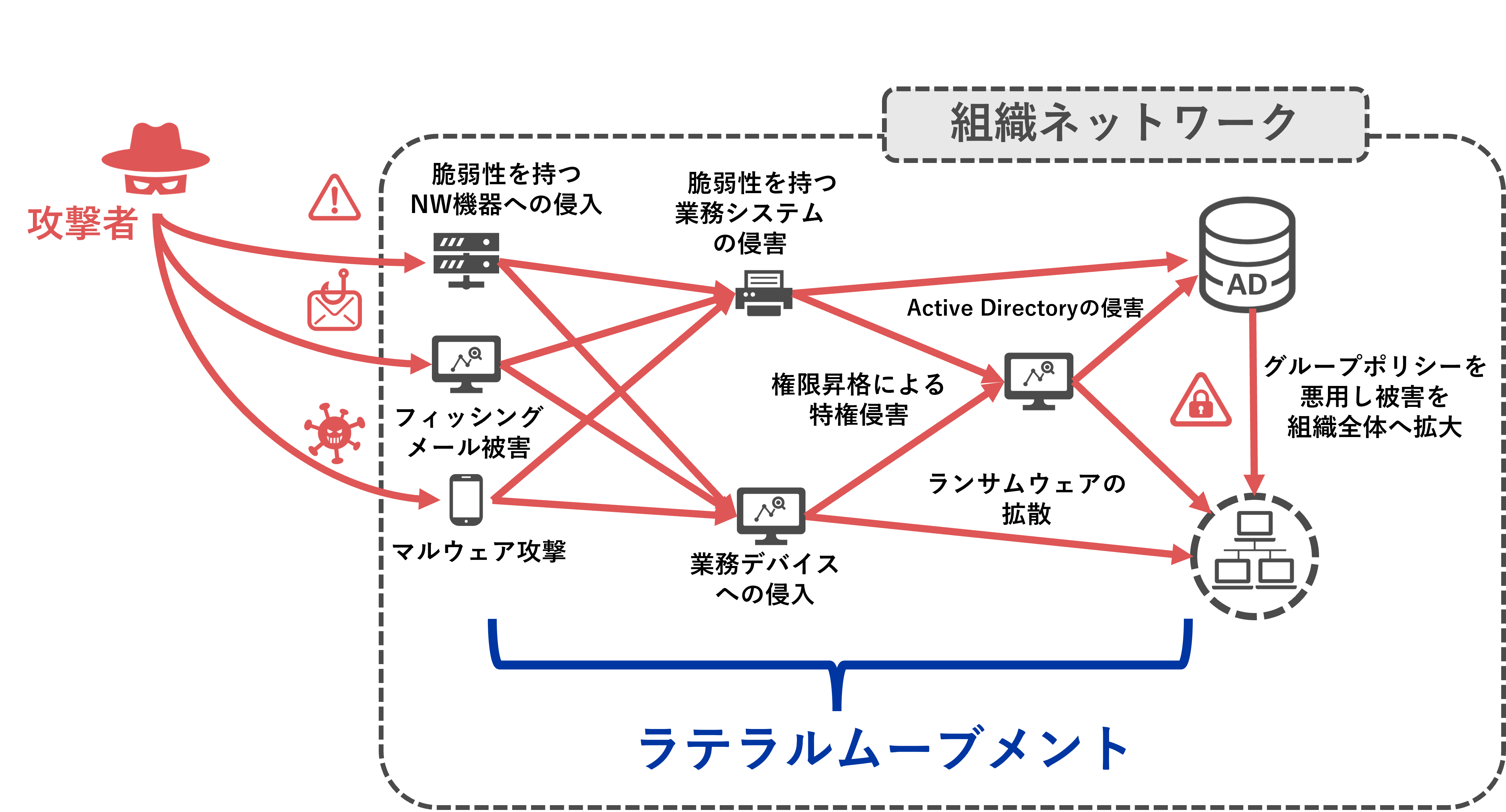

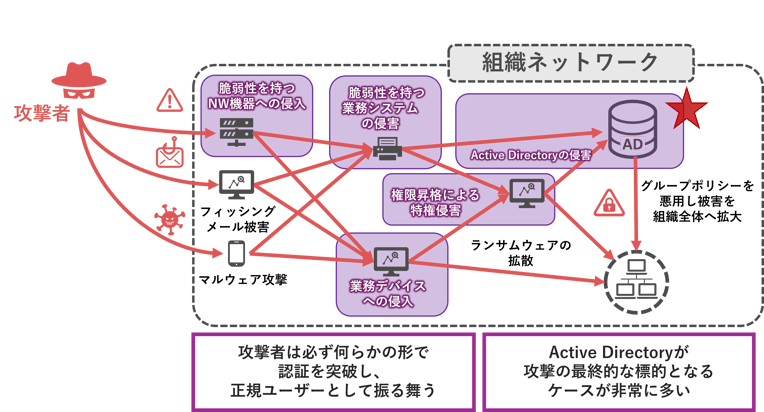

Active Directoryに潜むリスクとは?ランサム攻撃に備える可視化戦略

開催日時

2026年01月29日(木)15:00 - 16:00

開催場所

オンライン開催

主催

株式会社ネットワークバリューコンポネンツ

本セミナーでは、同レポートの分析結果をもとに、AD運用に潜むリスクとその可視化の重要性を解説します。さらに、ランサム攻撃を含むサイバー脅威への備えとして、今後組織が取るべき具体的な対策の方向性について、実践的な視点から考察を行います。