DevOpsの観点で考えるShift Leftの課題と解決策を解説

株式会社ネットワークバリューコンポネンツ

SUBSCRIBEお知らせを受け取る

RANKING人気記事ランキング

TOPICトピック一覧

- 保護領域

- 対策対象

- 市場/アーキテクチャ

- 製品

テレワークの普及やDX(デジタルトランスフォーメーション)の進展により、多くの組織がクラウド移行を進めています。業務システムや基幹システムをクラウド上で構築することも今では珍しくはありません。クラウドへの移行に伴い、システム開発を取り巻く環境も大きく変化しています。

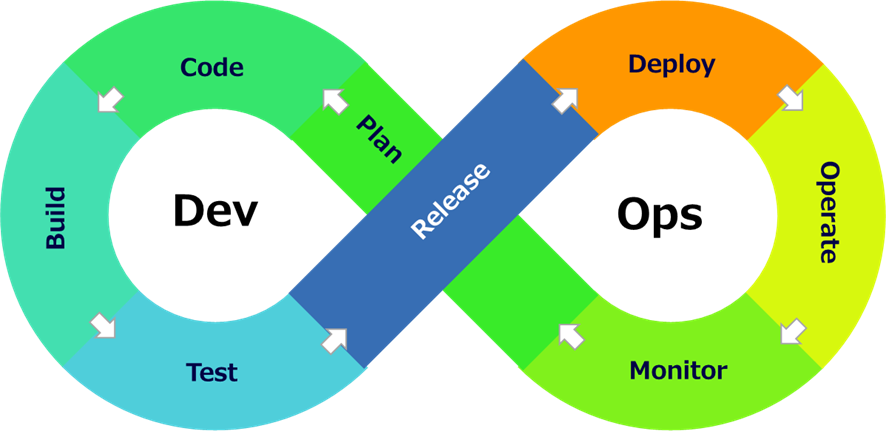

昨今では、アジャイル開発をはじめとした、短い開発サイクルの中でいかに効率的に開発・構築・運用するか?という視点が重視されており、DevOpsの考え方が主流になりつつあります。

本ブログでは、DevOpsの観点から、開発スピードとセキュリティを両立するための「Shift Left」の考え方、そしてそれを現実的に実現するための課題と解決策を解説します。

DevOpsとは、開発(Development)と運用(Operations)が密に連携し、スピーディかつ継続的に改善を進めるための仕組みや働き方を指します。2009年に提唱された概念で、クラウドの普及とともに登場しました。当時はオンプレミス環境でサーバー調達や環境構築から行っていたため、アプリの開発からリリースまで非常に長い期間を要していました。

クラウドの登場により、IaaSやPaaSといった形で、必要なときに必要な分だけ、サーバーやネットワークといったインフラを簡単に用意することができるようになりました。これにより、大規模なシステムを短時間で構築・管理できるようになりました。

昨今では、IaC(Infrastructure as Code)によって環境の用意や設定管理なども行えるようになりました。これにより、環境の構築からリリースまでを自動化し、開発と運用の間にあったギャップを解消することができます。こうした継続的な改善と迅速なリリースを可能にする考え方が、DevOpsです。

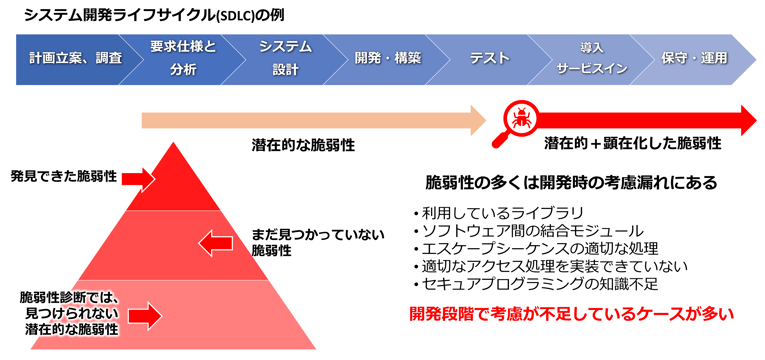

しかし、クラウド化によって開発スピードが短縮されたことで、セキュリティ工程に掛けられる時間が短縮される傾向にあります。一般的に、開発プロセスは「設計」「開発」「テスト」「本番リリース」の4つのステップで構成されています。

脆弱性が見つかるタイミングは、リリース直前のテストフェーズや導入後の運用段階といった、開発の後半であることがほとんどです。こうした状況で脆弱性が発見された場合、見つけた脆弱性がどの範囲まで影響を与えているかを確認するために手戻りが発生します。手戻りが発生すると、修正にかかる時間や費用などが余分に掛かり、リリースが遅れるだけではなく想定外のコストを発生させてしまいます。

DevOpsによって開発の効率化を実現しても、セキュリティチェックで遅延が発生すれば、結果的にリリース全体が遅れてしまうケースがあります。

このような課題を踏まえ、より重要視されるようになった考え方がShift Leftです。

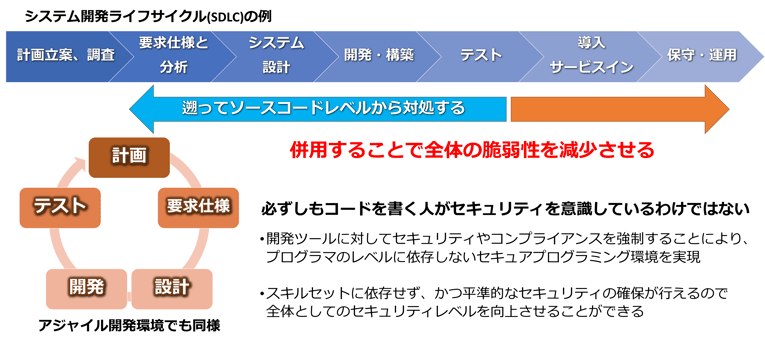

Shift Leftとは、これまで開発プロセスの後半や運用段階で行っていたセキュリティチェックを、開発の初期段階から実施する考え方です。

言い換えれば、アプリケーションを安全に保つためのセキュリティ対策を“後付け”ではなく、“設計段階から”組み込むアプローチです。

具体的には、セキュリティチェックをシステムとして自動化することで、開発者のスキルに依存せず、一貫した脆弱性検査を実施できます。結果として、従来は運用担当者に依存していたセキュリティレベルを平準化し、開発後期段階での手戻りを防ぐことが可能になります。

一方で、Shift Leftを実現する際には大きな課題も存在します。それは、開発側と運用側で発生する様々なギャップです。

例えば、開発側と運用側がそれぞれ異なるセキュリティ製品を導入した場合、検出されるリスクやアラートの粒度が異なることがあります。その結果、似たような項目で検出結果が食い違い、いずれかのチームがリスクを見落とす可能性があります。

また、セキュリティチェックに対する根本的な認識に差があるケースもあります。開発側は効率化された環境のもと、スピードを重視して開発を進めていく傾向があり、その結果、セキュリティ対応が後回しになりがちです。一方で、運用側は安定稼働やリスク低減を重視するため、開発側との優先度や視点の違いからギャップが生まれやすいのが現状です。こうした状況では、たとえ開発チームが独自にセキュリティ製品を導入しても、運用側の負担が軽減されないケースも少なくありません。

このギャップを解消するためには、開発側に余計な負担をかけず、開発スピードを損なわない形でセキュリティを実現する必要があります。そのためには、開発側と運用側の両方が同じ視点でリスクを把握し、対策を進められる環境を整えることが重要です。具体的には、開発から本番環境までを一貫した指標と共通の管理画面でリスクを可視化できる仕組みが求められています。

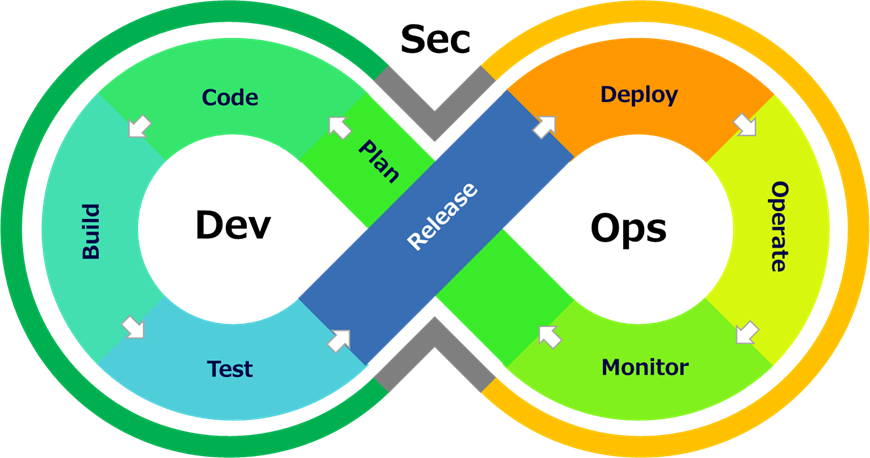

その実現の鍵となるのが、DevOpsのサイクル全体にセキュリティの観点を取り入れる DevSecOps の考え方です。

DevSecOpsを実現する仕組みとして、近年注目されているのが CNAPP(Cloud Native Application Protection Platform) です。

CNAPP は、CSPM(Cloud Security Posture Management)やCWPP(Cloud Workload Protection Platform)などを統合し、クラウド環境全体のリスクを可視化・管理するプラットフォームで、AppSec と組み合わせることで、開発から運用まで一貫したセキュリティ対策を実現します。これにより、クラウド環境全体を通じてリスクを継続的に管理し、スピードとセキュリティを両立した開発・運用を実現できます。

業務の効率化やコスト削減を背景に、多くの組織がクラウド移行を進めています。

特に開発環境では、クラウドの活用が進むことで開発から運用をスピーディに行うためのDevOps の考え方が一般的となっています。

しかし、スピード重視の開発が行われる一方で、セキュリティ対策が後回しになることがあります。その結果、本番運用後に脆弱性などのセキュリティリスクが発覚することも少なくありません。

このような場合、修正対応のために開発工数やテスト工数が増大し、リリースの遅延や運用コストの上昇といった負担が発生します。

こうしたコストを最小化する取り組みとして、開発初期段階からセキュリティを組み込む「Shift Left」が注目されています。

そして、DevOps の利点を損なうことなくセキュリティを強化する DevSecOps の実現が、新たな課題となっています。

この課題を解決するアプローチとして注目されているのがCNAPPです。

CNAPP製品を導入することで、開発環境から運用環境までを一元的にカバーし、複雑化しやすいクラウド運用の課題を解消できます。クラウド環境全体を包括的に可視化・管理することで、DevSecOpsの実現を支える基盤となります。これにより、セキュリティを単なる防御ではなく、開発と運用が協働して価値を生み出すプロセスの一部として活用することができます。

弊社では、CNAPP製品としてOrca Security社のOrcaプラットフォーム製品をご提供しています。特許技術を用いて開発から本番環境までをエージェントレスで横断的に可視化し、「今最も対処が必要な資産」を明確にします。エージェントレス製品のため導入や運用の負担が少なく、開発スピードを損なわずにセキュリティを確保できる次世代のクラウドセキュリティ基盤をご提供しています。 また、Orca プラットフォームの効果や使用感をご体感いただける期間限定の無償アセスメントや、PoCなどもご提供しております。クラウドセキュリティやクラウドの運用にお悩みの方はぜひお気軽にお問合せいただければと思います。

また、Orca プラットフォームの効果や使用感をご体感いただける期間限定の無償アセスメントや、PoCなどもご提供しております。クラウドセキュリティやクラウドの運用にお悩みの方はぜひお気軽にお問合せいただければと思います。

また、本ブログやソリューション、機能についてご不明点やご質問がありましたら、ぜひお気軽にお問い合わせください。

当社のウェブサイトは、利便性及び品質の維持・向上を目的に、クッキーを使用しております。当社のクッキー使用についてはクッキーポリシーをご参照いただき、クッキーの使用にご同意頂ける場合は「同意する」ボタンを押してください。同意いただけない場合は、ブラウザのクッキーの設定を無効化してください。