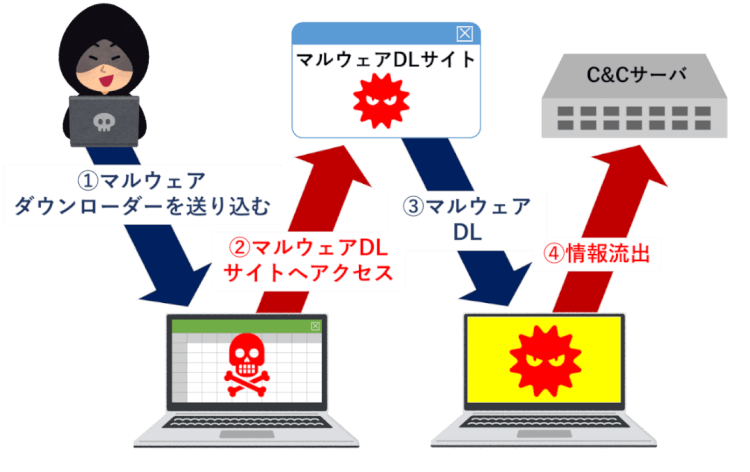

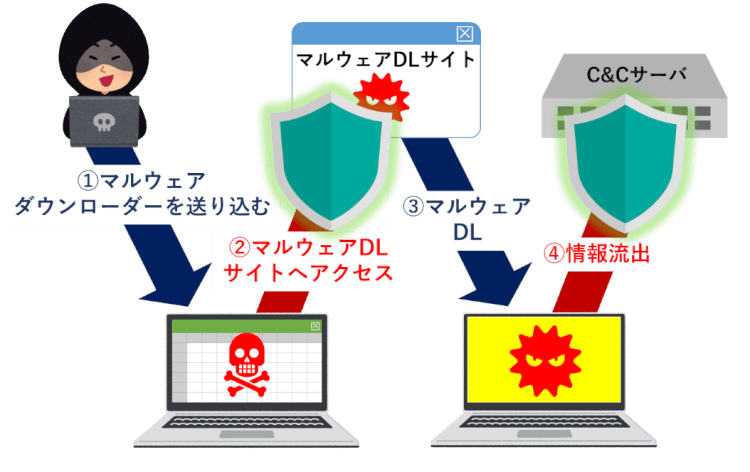

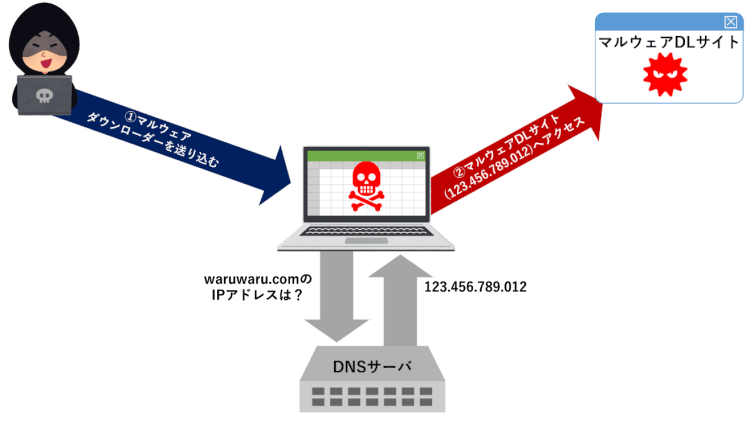

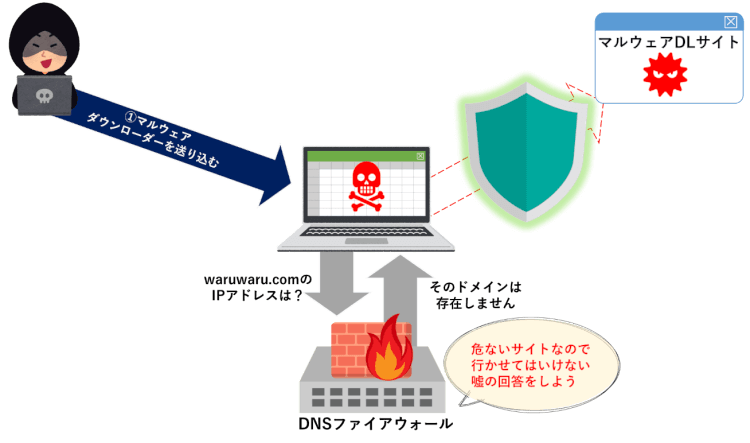

DNSのセキュリティ強化をしなければいけない理由

株式会社ネットワークバリューコンポネンツ

- トップページ

- ブログ

- 運用基盤/インテリジェンス

- DNSのセキュリティ強化をしなければいけない理由

RELATED RESOURCE関連資料

RECENT POST「運用基盤/インテリジェンス」「セキュリティ対策機器」の最新記事

SUBSCRIBEお知らせを受け取る

RANKING人気記事ランキング

TOPICトピック一覧

- 保護領域

- 対策対象

- 市場/アーキテクチャ

- 製品