現在受付中のセミナー・イベント

「VPNが危ない」は本当か?ランサム攻撃事例から読み解く真因

開催日時

2026年04月14日(火)15:00-16:00

開催場所

オンライン開催

主催

株式会社ネットワークバリューコンポネンツ

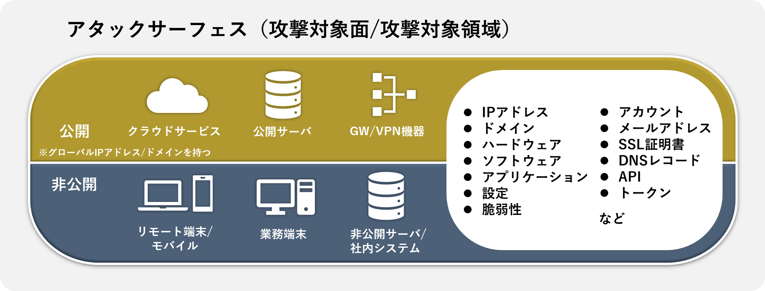

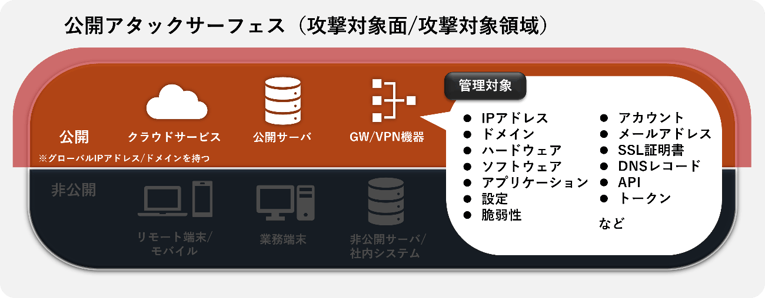

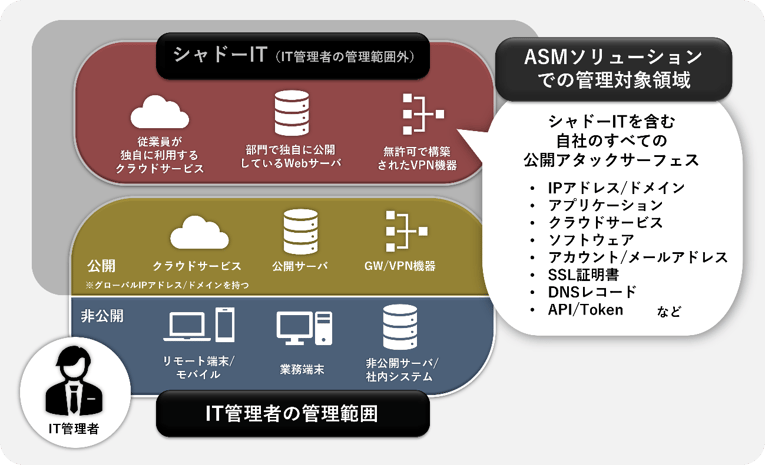

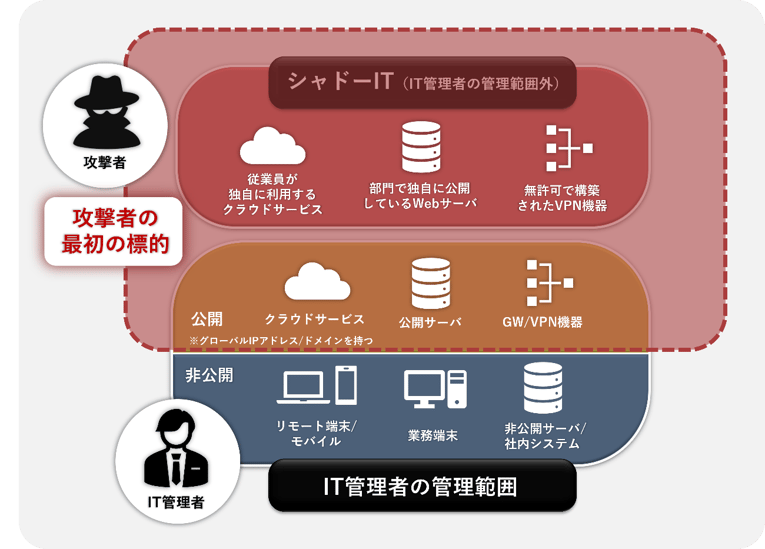

本セミナーでは、昨今のランサム攻撃事例をもとに、VPN機器が侵入口となったケースをあらためて整理し、その背景にある要因を構造的に分析します。