OTセキュリティとは?その重要性やITセキュリティとの違いについて

株式会社ネットワークバリューコンポネンツ

RECENT POST「ネットワーク」「ネットワーク機器」の最新記事

この記事が気に入ったら

いいねしよう!

SUBSCRIBEお知らせを受け取る

RANKING人気記事ランキング

TOPICトピック一覧

- 保護領域

- 対策対象

- 市場/アーキテクチャ

- 製品

“49.8%がセキュリティ対策は不十分”

“34.3%はセキュリティ事件/事故を経験(“危険を認識”を含む)”

IDC Japanが2020年4月に発表した「2020年 国内企業のIIoT/OTセキュリティ対策実態調査」※では、製造業の制御システムに関する深刻な事態も見えてきました。

近年、インフラや製造分野において、セキュリティインシデントが多発していますが、国内では対策の遅れも指摘されています。今回はこの分野の現況を追ってみましょう。

※IDC Japan「2020年 国内企業のIIoT/OTセキュリティ対策実態調査」

近年、各国の政府機関や業界団体から、OT(制御)システムに対するセキュリティ対策の強化を呼びかける声が高まってきています。この分野で深刻なインシデントが多発するようになったのは2010年代に入った頃ですが、背景としてOTシステムの形態と稼動環境の変化が挙げられます。キーワードは、“クローズドからオープンへ”、そして“ITとOTの連携”です。

前者はシステム仕様の変化。製造分野ではコンピュータが導入された当初から、企業の構内、クローズドの環境で稼動してきました。システムの仕様もクローズド。メーカーの独自技術で構成し、導入企業ごとにカスタマイズされます。このアーキテクチャー自体、大きく変わったわけではないのですが、開発効率の高さとコスト面から、汎用的な技術も徐々に採り入れられるようになりました。

そして製造現場でも、IIoT(Industrial Internet of Things)、企業全体ではDX(Digital Transformation)の流れもあって、デジタル化とネットワーク化が進展。制御系のシステムは独立して稼動する状態から、情報系システムとつながりアプリケーションやデータを共有するようになってきたのです。これが二番目のキーワード、“ITとOTの連携”です。

これまでITシステムとは隔離されたクローズドなネットワークだと信じてこられたOTシステムも現在ではどこかでITシステムと接続されていることが多く、クローズドが主役の時代は、“セキュリティ”という言葉すらあまり浸透していなかったのですが、インターネットのような“公道”との接続が行われた時点で、世界中からの脅威、悪意と向き合うことが求められたのです。

“OTシステムはクローズド”という意識は残っているとしても、いまの制御系システムには外部との接点は必ずあると考えていいでしょう。仮に通信回線はつながれていなくとも、メンテナンス、ソフトウェアのアップデートなどで、外部から持ち込むノートPC、USBメモリなどの機器が接続される機会は少なくありません。

ましてIT系ネットワークと相互接続された環境では、OTにもITと同じルートと方法で脅威が入り込んできます。主な経路としては以下が挙げられます。

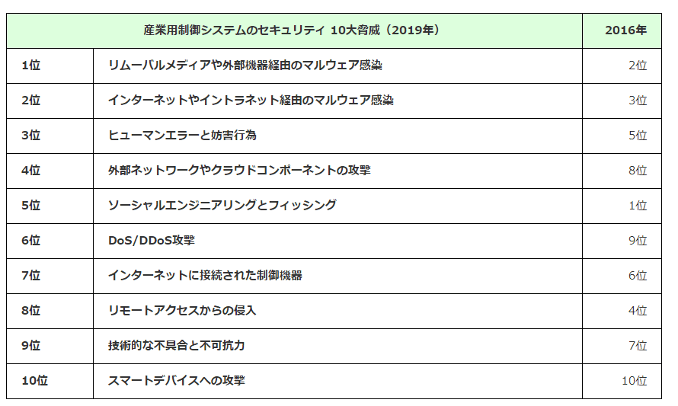

OTに対するセキュリティリスクに関しては、IPA(情報処理推進機構)から参考になる情報が発表されています。ドイツ連邦政府 情報セキュリティ庁(BSI)が作成した「産業用制御システム(ICS)のセキュリティ -10大脅威と対策 2019-」です(BSIの許可を得て翻訳版を公開)。

このドキュメントにあるICS(Industrial Control System)とは、制御システムの中でも産業用の制御システムとして世界的に採用されSCADA、DLC、PLCといった構成要素が定義されています。

出典:「産業用制御システム(ICS)のセキュリティ -10大脅威と対策 2019-」 IPA(情報処理推進機構)

トップに“リムーバブルメディアや外部機器経由のマルウェア感染”がくるなど、順位はIT系と少し異なりますが、項目自体は“インターネット経由のマルウェア感染”、“ソーシャルエンジニアリングとフィッシング”、“リモートアクセスからの侵入”など、ITの分野でも繰り返し注意勧告されてきた内容が多いことが読み取れると思います。

OTシステムへの攻撃に対するリスクが特に高い分野は、電力、ガスなどのエネルギー、インフラ系で、この10年の間に大きな事件・事故が何度も起きています。国内でも大きなニュースになったインシデントを抽出してみましょう。

サイバー攻撃の危険度を世界に植えつけた事件は、2010年にイランの核施設が被害を受けたマルウェア「Stuxnet」です。この攻撃によって約8,400台の遠心分離機の稼動が止まり、イランの原子力開発は3年の遅れが出たとされています。

それまでのサイバー攻撃は機密情報を狙ったものでしたが、Stuxnetは物理的な機器に損害を与えたこと、国家間のサイバー戦争と言われるほど大規模な攻撃だった点で、大きな傷跡と禍根を残すことになりました。この攻撃には、米国とイスラエルが関与したとされていますが(両国は否定)、2013年には“報復”として、イランのハッカーがニューヨーク州のダムの制御装置を攻撃した事件が起きています。

2016年にはウクライナの変電所が停止した事件、米国では「Mirai」と呼ぶIoT機器を狙うマルウェアによるDDoS攻撃※が起きました。2017年はランサムウェア「Notpetya」による攻撃が各国で拡散し、運輸や流通、製薬などの分野で業務が停止する被害が出ています。

※DDoS(Distributed Denial of Service:分散型サービス妨害)

国内で特に大きな被害が出た攻撃では、2017年に拡散したランサムウェア「WannaCry」があり、自動車メーカーの工場などが被害を受け、生産ラインの停止が伝えられました。

主なサイバー攻撃と被害内容(上記以外)

| 時期 | 攻撃の内容 | 主な被害国・地域 | 被害の内容 |

| 2011 | SCADA※への不正アクセス | 米国 | 水道設備に被害 |

| 2014 | HAVEX(マルウェア) | 欧州・米国 | 産業用制御システムに被害 |

| 2014 | 標的型攻撃 | 独 | プラントの溶鉱炉が破損 |

| 2015 | BlackEnergy(マルウェア) | 欧州・米国 | エネルギー関連施設に被害 |

| 2018 | TRITON(マルウェア) | サウジアラビア | 石油化学プラントの一部が停止 |

| 2019 | LockerGoga(ランサムウェア) | 欧州・米国 | 複数の業種で製造システムが停止 |

※SCADA(Supervisory Control and Data Acquisition:監視制御システム)

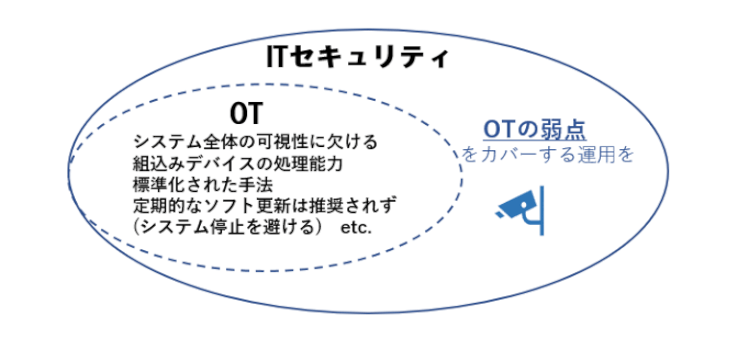

相互接続は進みましたが、適用分野と運用方法、仕様も異なるITとOTでは、脅威への対処方法も違います。まず双方の相違点を整理してみましょう。

サイバー攻撃から守る対象は、ITは情報資産、OTは設備です。ITが攻撃から受ける損害は機密情報の漏洩に伴う金銭的な物が主、そしてOTは設備の破壊。設備に対する攻撃の影響は深刻で、生産ラインの停止だけでなく、人命に関わる重大な事故に結びついた例も少なくありません。

セキュリティ要件の優先度では、ITはISMSの中の機密性。データの保護など、機密情報を守るための施策が重視されます。一方、OTの優先事項は可用性と安定稼動。装置の破損が人命にも関わる制御系は、安全かつ安定的な稼働を優先しなければなりません。

インシデント管理の方法では、ITセキュリティは、侵入検知、マルウェアの隔離、被害の分析、回復など、一連の手順はほぼ確立されています。一方、独自仕様のシステムも多く、動作環境もそれぞれ違うOTでは、汎用的な手法の確立は難しく、攻撃の検知と調査、対応などの作業は個別対応の部分が多くなります。OTシステムの運用は人が介在する形での対応が未だに残っています。

また、被害の拡散を防止する方法として、IT分野はシステムのシャットダウンもできますが、可用性や安定性が優先されるOT系では一般的には採用されません。

多くの企業や組織がDXやIoT(IIoT)を推進している状況では、IT系とOT系システムの相互接続、データの相互利用は加速していくはずです。その一方、両者の間には、前述した“守る対象”“優先度”“管理方法”の違いがあり、安全確保に向けた具体的なアプローチと組織の体制でもギャップが存在します。

例えば、システムのライフサイクル。IT系コンポーネントの寿命は3~5年ほどですが、OTの分野は10~20年に及びます。OSやファームウェアなどの更新、メンテナンスのレンジも長いため、攻撃者にとって穴を見つけやすい状態にあることは否めません。

独自仕様が多く導入時期もマチマチのOTシステムは、ITのツールを使ったネットワーク全体のモニタリング、可視化が困難という弱点も抱えています。

また、モーターやポンプなどの制御用に組み込まれるコンピュータは、もともと処理能力が低く、認証やバッファオーバーフローの検知など、基本的なセキュリティ対策に必要なリソースも不足しています。端末の単位でガードを固める“エンドポイントセキュリティ”のような手法の導入も難しく、1度侵入を許すと被害が拡散するリスクも軽視できません。

つまり、OTシステムはIT系に比べ、サイバー攻撃に対して脆弱さを残している点を前提に、対策を進める必要があるのです。

制御系と情報系が連携するようになった環境で、ギャップを埋めていく主体となるのはエンジニアですが、システムのライフサイクルが短く、セキュリティ対策に慣れているIT部門のエンジニアが、より積極的に関与していくべきでしょう。もちろん、職務の再定義と組織の再編には経営層の判断を伴います。

Stuxnetのような国家的、大規模なサイバー攻撃はそれほど頻発するものではありませんが、企業に標的を絞った攻撃は増加傾向にあることは確かです。IBMの年次レポート「X-Force Threat Intelligence Index」※では、“2019年のOTを標的とした攻撃は前年比2000%増加”と伝えています。

※IBM 「X-Force Threat Intelligence Index」

最近でもICSにフォーカスしたランサムウェア「EKANS」が深刻な被害を出しており、状況を見ている世界中の犯罪組織が亜種や新種を使った攻撃をしかけてくることが予想されます。

OTシステムを運用しているすべての組織の皆さまは、サイバー攻撃の最新情報を得るためのアンテナを研いておく同時に、システムの点検・再点検にも着手することをお勧めします。

[SMART_CONTENT]NVCでは、昨年からOTセキュリティのリーディングカンパニー Nozomi Networksの取り扱いを開始しています。Nozomi Networksが提供するNozomi Networks Guardian (Guardian) は、電力、自動車製造、石油・ガス、製薬、鉱業、化学、消費財、上下水道などの産業用制御システム(ICS)に対し資産管理、リアルタイムモニタリング、異常検知、脆弱性診断を提供します。

Guardianを導入すれば脆弱性や脅威、インシデントを迅速に検出し修復を行うことができるようになります。また、グローバルに広がる分散環境下においても産業用資産に対するサイバーセキュリティリスクを追跡したり集中管理とモニタリングを行ったりすることも可能です。

NVCは国内販売代理店として、製品の販売とサポートの提供を行っています。ぜひ、Nozomi Networksをご検討ください。

この記事が気に入ったら

いいねしよう!

当社のウェブサイトは、利便性及び品質の維持・向上を目的に、クッキーを使用しております。当社のクッキー使用についてはクッキーポリシーをご参照いただき、クッキーの使用にご同意頂ける場合は「同意する」ボタンを押してください。同意いただけない場合は、ブラウザのクッキーの設定を無効化してください。