Office系ソフトやストレージ、顧客管理、ビジネスチャット……。どこのオフィスでも常用される業務アプリですが、クラウド版をお使いの皆さまも多いと思います。中にはソフトウェアがクラウド側にあることを意識せずに使っているサービスもあるかもしれません。

テレワークが進展した環境では、場所を問わずに多様なアプリが利用できるクラウドサービスは非常に便利なツールですが、クラウドならではのセキュリティリスクもあります。注意したいポイントを確認しておきましょう。

オンプレミスとの違いを理解した活用を

クラウドとオンプレミス(自社構築)では、システムの構成と運用方法が異なるため、別の視点からのセキュリティ対策が必要です。

ソフトウェア本体とデータをクラウド側に置くサービスでは、データの安全性はある程度事業者の責任で確保されますが、利用者側が求めるセキュリティ要件に完全に対応している訳ではありませんし、特に端末を含めたアクセス区間は、ユーザー企業の責任で守らなければなりません。通信の暗号化、認証の強化、OSとアプリの脆弱性を無くす、といった基礎的な対策はクラウド利用の前提になります。

データは事業者側に保存されますが、クラウド事業者のシステム障害による事故もゼロではなく、利用者の操作ミスによる損失のリスクもあるため、万一に備えたバックアップは必要と考えてください。事業者はサービスに対する保証内容をまとめたSLA(Service Level Agreement)を開示していますから、この機会に参照しておきましょう。

| データの保存と管理 | 主なセキュリティリスクと対策 | |

| オンプレミス | 自社 | サーバー、端末の運用管理 アクセス区間(回線、端末)の安全対策 |

| クラウドサービス | クラウド事業者 | 事業者のシステム障害・利用者の運用ミス アクセス区間(回線、端末)の安全対策 |

クラウド利用に関する一般的な注意事項は、情報処理推進機構(IPA)や総務省からもガイダンスが発表されています。総務省の資料は、クラウドサービスを提供する事業者向けのガイドラインですが、内容は平易で一般企業が事業者を選択する際の指標として機能することも想定していますので、参考になると思います。

- 「クラウドサービス提供における情報セキュリティ対策ガイドライン」:総務省

https://www.soumu.go.jp/main_content/000566969.pdf - 「中小企業のためのクラウドサービス 安全利用の手引き」:情報処理推進機構(IPA)

https://www.ipa.go.jp/files/000072150.pdf

認識不足が法令違反にもつながる

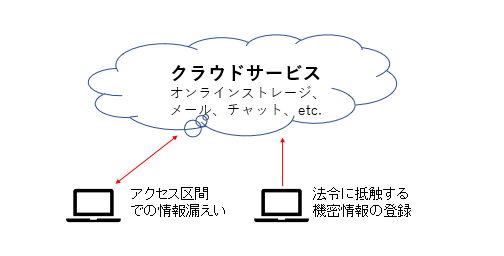

データはクラウド事業者の責任で管理されるとしても、データを使うのはユーザー企業ですから、運用方法によっていくらでも隙は生まれてしまいます。最大のリスクは情報漏えい。もちろん、オンプレミスでも流出は起きますが、多様なサービスが使われるクラウド環境の方が危険度は高いと言っていいでしょう。

例えば、CRM(顧客管理)のクラウドアプリを利用している企業が、設定ミスによって顧客情報を第三者が閲覧できる状態にしてしまうような事故は度々起きています。クラウドにアクセスするためのアカウント情報が盗まれ、機密情報が流出する事件も後を絶ちせん。

従業員の認識不足が法令違反につながるケースもあります。企業が顧客の個人情報をオンラインストレージに保存してしまうと、個人情報の管理方法を規定した個人情報保護法に抵触する場合もあるため、管理体制の確立とその周知徹底は欠かせません。

クラウドがシャドーITの温床に?

クラウド環境のもう一つの怖さは、従業員が正式に企業が許可していないサービスやツールを使う“シャドーIT”です。特にテレワークが進展した環境では、シャドーITによる情報漏えいのリスクが増大しています。危険な状況を挙げてみましょう。

個人契約のオンラインストレージに業務文書を保存

個人で利用しているストレージにファイルを保存し、自宅や外出先から呼び出して文書作成を継続。

個人契約のWi-Fi、デザリングの利用

在宅勤務中に業務用に支給されたPCを使って、個人契約のWi-Fiを経由して外部サーバーにアクセス。外出先ではスマートフォンの通信機能を利用するデザリングでインターネットに接続。

個人のメールアドレスで業務連絡

GmailなどのフリーのWebメールを使用し、取引先と業務連絡を交わす。

SNSで情報交換

LinkedlnやFacebookなどのメッセージ機能を使って、社外の担当者と業務上のやり取り。社内でLINEのグループを設定し業務連絡に利用。

許可されていないWebサービスの利用

海外の取引先に出すメール本文を無料の翻訳サイトにアップロード。ファイル形式を変換するWebサービスに機密情報を含む文書を登録。

管理の眼が届かず被害が拡散

シャドーITを使う人は、自宅に持ち帰ってでも早く企画書を仕上げたい、取引先に進行状況を直ぐに伝えたい、社内のチームで情報を共有したい、といった動機からでしょう。仕事に対する熱意が高い人ほどシャドーITを使ってしまう可能性が高いこともあります。

しかし、熱意と善意からだとしても、正式に許可されていないと知っていて使うクラウドサービス、あるいは規則違反という認識がないシャドーIT(このパターンも多々あります)は、危険な行為と言わざるを得ません。

シャドーITの最大のリスクは、管理部門が実態を把握できないことです。

クラウドサービス自体、オンプレミスに比べ情報漏えいのリスクが高い点は触れましたが、管理の眼が届かないところで被害が発生してしまうと、企業は状況の早期把握ができず、最終的な損害賠償や社会的信用の低下から、事業継続が難しい事態にもなりかねません。

ストレージの設定ミスから個人情報が流出、チャットの公開領域に顧客名簿を誤って登録、業務文書を転送したフリーメールのアカウントが不正アクセスを受けファイルが拡散……。ここ1~2年で実際にあった事故ですが、ミスによる情報の流出はいつ起きても不思議ではありません。

シャドーITの数は900以上?

数年前、米国のセキュリティ企業が行なった調査によると、平均的な企業のシステム部門の責任者に、自社で利用されているクラウドアプリの数を予想してもらったところ、30~40とする答えが多かったのですが、実際は900を超えていました。その大半はシャドーITです。

繰り返しますが、従業員は休憩時間を楽しむためにクラウドを使うのではありません。仕事の質と効率を上げたいがために、日頃から使い慣れたサービスにつないでしまうはずです。

プレゼンテーションに向かう朝、データの最終確認のためサーバーに問い合わせたところ、なかなかVPN※につながらず、駅や喫茶店等に設置されたWi-FiからシャドーITのクラウドを使ってしまう。また、無料Wi-Fiの多くは暗号化されていないことは知っていても、短時間なら問題は少ないだろう……。

※VPN(Virtual Private Network):企業が利用する仮想的な専用回線

このような社員の心情を考慮すると、シャドーITはすべてNGと切り捨てるのは難しいかもしれません。頭ごなしに許否してしまうと、モチベーションの低下をまねきかねません。正式に認可したサービス(サンクションIT)以外は禁止を押し通しても、忙しい時間帯のVPN回避のような行為を根絶することは難しいと考えた方がいいでしょう。

利用部門と管理部門の対話から

シャドーITのリスクを軽減するには、まず実態を知ることです。アンケートとヒアリングを通して、どのような状況でどのサービスが使われているのかを管理部門が把握。その上で利用頻度が高くリスクは低いサービスは、サンクションITとして活用する方法はないか検討します。利用頻度とリスクが共に高いサービスは危険度を周知し、代替のメディアを検討していくことになるでしょう。

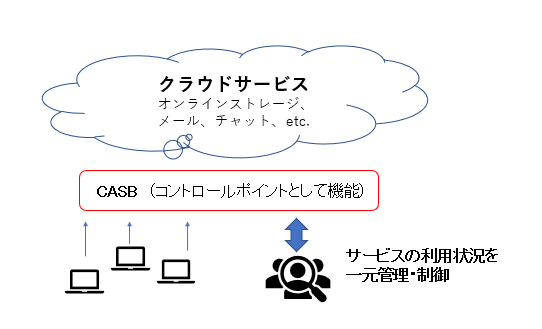

システム側の対応としては、クラウドサービスの利用を管理する「CASB:Cloud Access Security Broker(キャスビー)」というソリューションの普及も進んできました。導入を検討する、しないに関わらず、CASBの機能自体が現状のクラウド利用の課題を体現していますので、簡単にアウトラインをまとめておくことにします。

CASBでクラウドサービスを一元管理

CASBは2012年、米国の調査会社 ガートナーが提唱したコンセプトで、一般的な定義は“企業システムと複数のクラウドサービスの間にコントロールポイントを置いて、一貫したセキュリティポリシーの元で運用を管理するシステム”とされています。

CASBの主要機能は以下の4点です。

- Visibility(可視化)

- Compliance(法令順守)

- Data Security(データ保護)

- Threat Protection(脅威に対する防御)

Visibility(可視化)

企業で利用されているクラウドサービスを管理画面で確認できる機能。可視化できる2大要素は「アプリの種類」と「安全性」。

Compliance(法令順守)

企業が定めるポリシーに従ってクラウドサービスが利用されることを確認・支援・管理できる機能。

Data Security(データ保護)

クラウドにアップロードされるデータを監視し、機密情報の有無をチェックして保護。

Threat Protection(脅威に対する防御)

マルウェアの検知、クラウド利用者の行動に不審な点が見えたときなどに、アラートを発信する機能。

[SMART_CONTENT]

適材適所で安全で効果的な運用を

4点の主要機能はCASBだけに備わるものではありません。クラウドに対するアクセス制御は、次世代ファイアウォールやURLフィルタリング、データ保護と漏えい対策では、情報に重要度を設定して、機密情報が外部に出るときにアラートを出すなどの機能を持つDLPと重なる部分もあります。

※DLP(Data Loss Prevention)

CASBとして出荷されているシステムは、ベンダーによって機能の細部、4要素の実装方法は異なりますが、コアとなる要素は“複数のクラウドサービスの一元管理”です。この点を踏まえ、企業システムの形態、安全対策の優先度を考慮し、他のソリューションとの連携を加味した装備が可能です。

例えば、社内情報がクラウドから流出するリスクへの対策を最優先する場合は、CASBを導入してクラウドサービスを一元管理する体制をまず固め、業務の進展に応じて利用できるアプリを広げていく方法があります。金融分野のような常に機密情報を扱う業務では、DLPによるデータ保護を優先し、次の段階で業務処理やコミュニケーション系のクラウド利用をCASBで制御していくアプローチもあるでしょう。

従業員に対する教育の継続も大切です。特にシャドーITは、積極的に仕事に取り組む社員の動機が深く関係しています。対話を重ねながらシャドーITのリスクを伝えると同時に、CASBのようなソリューションも活用して、安全かつ利便性の高いシステムの構築を目指すことも、システム部門と経営層の責務と言えるでしょう。

---

弊社では、人とデータに焦点を当て、テレワーク環境のクラウドセキュリティ強化を実現するForcepoint製品を取り扱っています。

柔軟な接続方式を選べるForcepoint CASB、端末からクラウドまで企業情報資産を保護するDLP、業界初のデータ中心型SASE ツールであるCloud Secure Gatewayなどがございますので、ご興味がありましたらお問い合わせください。

https://products.nvc.co.jp/forcepoint