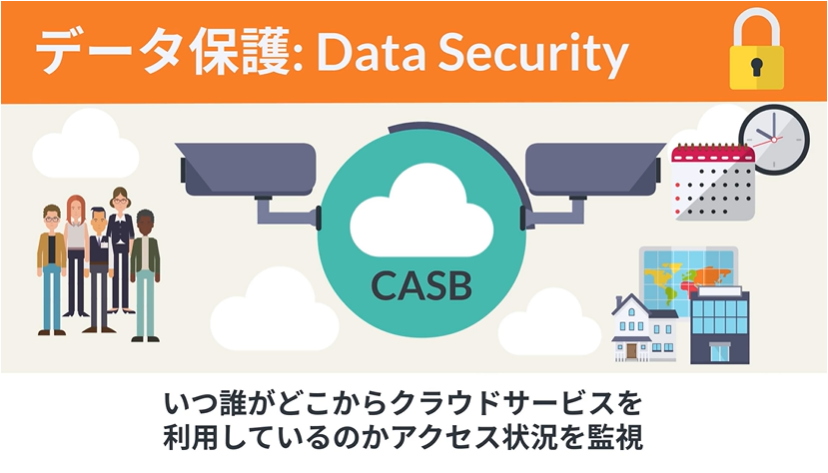

Cloud Access Security Broker:キャスビー

クラウドサービスの利用に対する情報セキュリティのコンセプト。ユーザー(組織)と複数のクラウドサービスプロバイダーの間に単一のコントロールポイントを設け、SaaSや生成AIサービスを含むクラウドサービスの利用状況を可視化/制御し、一貫性のあるセキュリティポリシーを適用するサービス。

CASBのメリット

シャドーITの可視化と、クラウドサービスの利用に対して社内ルールに則した利用の制限をシステム的に実現。社員の業務効率や利便性を損なわずに、SaaSから生成AIまであらゆるクラウドサービスの利用に対して一貫したセキュリティの提供が可能。

クラウドサービスやSaaS(Software as a Service)の利用や、業務システムをクラウド前提で設計・運用する「クラウドファースト」の考え方は現代社会に根付いたものとなった今、そのクラウドサービスの利用拡大は、組織が管理すべきITツールの増加と管理の複雑化を招いています。

さらに近年では、ChatGPT をはじめとした生成AIサービスの急速な利用拡大により、業務で利用されるクラウドサービスの種類や利用形態が多様化しています。

無償で利用できる生成AIサービスも登場しており、専門的な知識がなくても利用できることから、従来のSaaSなどのクラウドサービスと比べても気軽に利用されやすく、組織が把握しきれない形で利用が進むケースも見られるようになっています。

クラウドサービスはインターネット上に構築されたものであり、サービス基盤そのものの管理は、サービスを提供する事業者によって行われます。そのため、監視ツールやアクセス制御ツールによる一元的な管理が難しいという課題があります。

その結果、本来組織が把握・許可していないクラウドサービスが利用されてしまう「シャドーIT」が発生します。近年では、未承認の生成AIサービスが業務で利用される「シャドーAI」も含め、情報漏えいや不正アクセスなどのセキュリティインシデントの発生リスクが高まっています。

このようなシャドーITやシャドーAIに起因するリスク排除に対しては「CASB(Cloud Access Security Broker:キャスビー)」が有効です。

本ブログではCASBとは何か、特徴や機能、導入方式、選定方法を詳しく解説します。

CASBとは

CASBは、2012年に提唱されたクラウドサービス利用に対する情報セキュリティのコンセプトです。キャスビーやキャズビーと呼称します。

CASBを導入することで、組織のクラウドサービスの利用状況の可視化や、利用に対する制御を実現することができます。

CASBの基本的な考え方

CASBの基本的な考え方としては、「ユーザー(組織)と複数のクラウドサービスプロバイダーの間に単一のコントロールポイント(ハブ)を設けて、クラウドサービスの利用状況の可視化と、一貫性のあるセキュリティポリシーを適用する」ことです。

つまり、クラウドサービス利用時にCASBによるチェックを必須とすることでセキュリティを担保します。

多くの組織でシャドーIT問題(組織のIT管理者が想定していない、もしくは利用を許可していないクラウドサービスを、無断で利用されている状況)が顕著化しています。シャドーITを放置するとセキュリティレベルは大幅に低下し、情報漏えいによる多大な損失を受ける可能性が高まります。このような状況を回避しつつ、業務効率や利便性を損なわないようクラウドサービスの利用状況を可視化し、一貫性のあるセキュリティポリシーによる制御を実現するのがCASBです。

従来のセキュリティ対策との違い

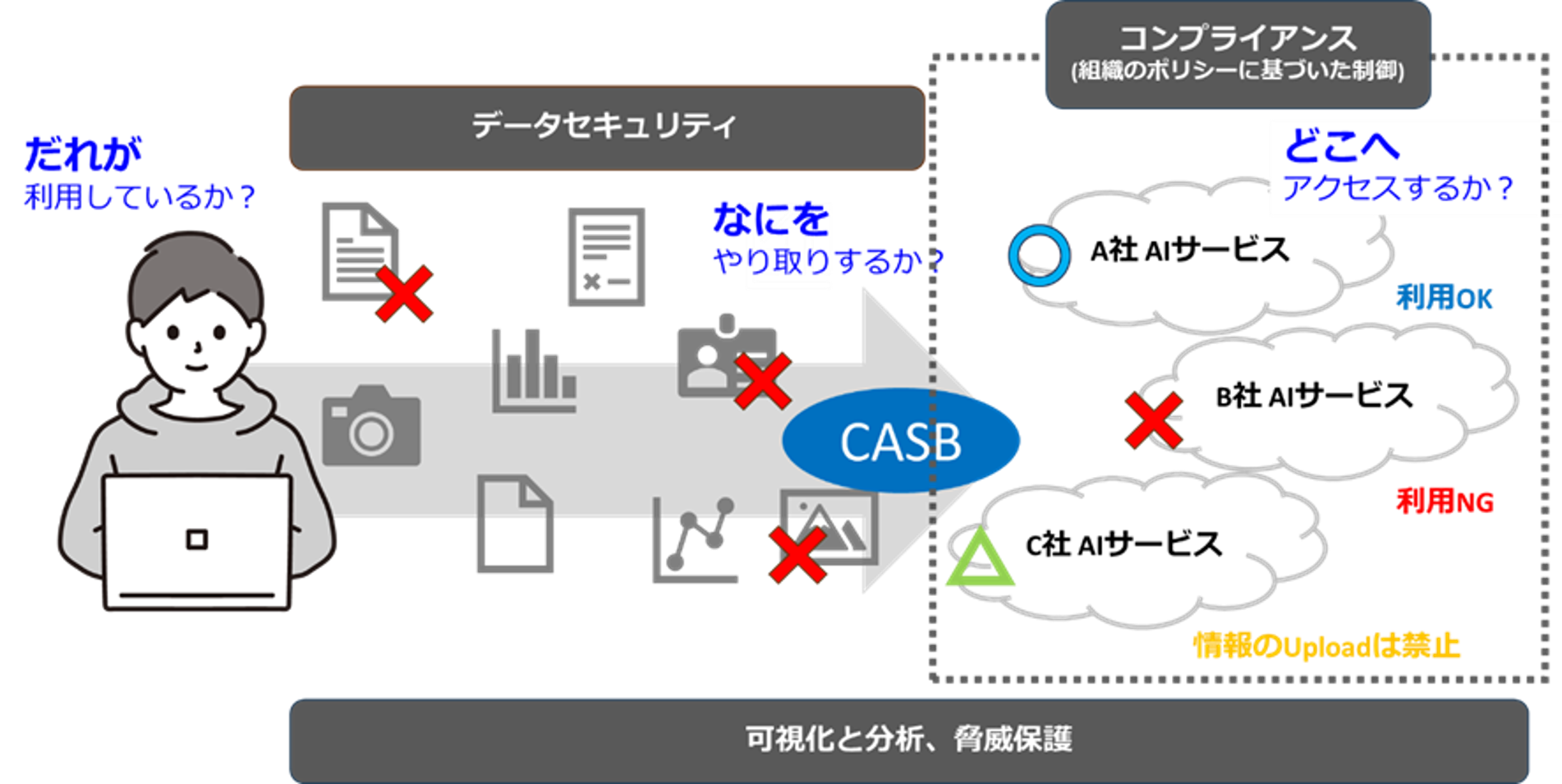

CASBが提供する機能は基本的に、4つに大別されます。

- 「クラウドサービスの利用状況の可視化と分析」

- 「セキュリティポリシーの準拠監査やクラウドサービス利用の制御 (コンプライアンスとコントロール)」

- 「データ持ち出しのチェック/ブロック (データセキュリティ)」

- 「脅威の検出/防御」

これらの機能はCASB特有のものではありません。次世代ファイアウォールなど既存のセキュリティ製品やネットワーク製品でも同様の機能が提供されるケースもあります。

CASBが従来のセキュリティ製品と決定的に異なる点は、クラウドサービス利用のセキュリティ強化に特化しており「あらゆるクラウドサービス利用に対して共通ルールによる一括制御ができる」こと、そしてこの一括のルールに加えてクラウドサービス個別に「きめ細やかなデータセキュリティ/制御を簡単に設定できる」ことです。

個別のセキュリティ制御のためには、個々のサービスに特化した設定が必要です。例えば通信の制御をセキュアWebゲートウェイ(SWG)で実行する場合、送信元のIPアドレスや通信先のURLカテゴリを判定しなければいけません。

既存製品や、クラウドサービス側の機能を活用し、クラウドサービスが持つ特定の機能を、特定の権限を有した利用者に対してどの操作を許可するか、といった詳細な制御設定を行うことは困難です。CASBでは、このようなきめ細かな設定を簡単に行うことが可能になります。

CASBが持つ4つの特徴

可視化と分析

組織で利用されているすべてのクラウドサービスを検出し、その利用状況を可視化することができます。クラウドサービスごとの安全基準にもとづいたリスク評価を実施する製品が多くあります。

クラウドサービスの利用状況として、利用しているクラウドサービスや、それらに対する利用時間、利用頻度だけではなく、特定の業務ファイルのアップロードやダウンロードのような詳細なアクティビティまで可視化できるものもあります。

コンプライアンスとコントロール

あらゆるクラウドサービスの利用に対して、単一のセキュリティポリシーによる一元的な制御を実現します。

利用が禁止されているクラウドサービス宛の通信の遮断や、リスクの高いクラウドサービス利用時のアラート通知、利用状況の把握のために通信の復号化チェックなどをおこなうことができます。

また、クラウドサービスが適切なルールや規則に従って利用されているか管理することも重要です。コントロールの一環として、様々なベンチマークやコンプライアンスに準拠しているか判定できます。コンプライアンス違反があった場合、ログイン制御によるアカウント保護を行う機能を提供出来るものもあります。

データセキュリティ

組織が保有している機密情報を定義する、もしくは学習させることにより、精度の高い情報漏えい対策を実現できます。

接続元のロケーションや、ウイルス対策状況、接続対象となっているファイルに含まれる情報などの複数の条件からデータの持ち出し制御をおこなうことも可能です。

より細かな制御実現のためにDLP(Data Loss Prevention/情報漏洩対策)機能を組み合わせて提供するものや、他のDLP製品と連携出来るCASBソリューションもあります。

脅威の検出/防御

利用しているクラウドサービスへの通信に潜むマルウェアを検知し、隔離します。また、共有アカウントの利用や、データコピー、大量のデータダウンロードといった内部不正の可能性がある異常な挙動も検知できるものもあります。

生成AI時代におけるCASBの役割

ChatGPT をはじめとした生成AIサービスの多くは、従来のSaaSと同様にクラウド上で提供されるサービスであり、業務効率化や生産性向上の観点から、組織での活用が進んでいます。一方で、生成AIは専門的な知識がなくても利用できることから、部門や個人単位で利用が進みやすく、組織としての統制が及びにくいという特徴があります。こうした背景から、組織が把握・管理しきれない形で利用される、いわゆる「シャドーAI」が発生しやすい状況が生まれています。

特に、生成AIサービスでは、プロンプトとして入力された情報が外部のクラウド基盤へ送信される点に注意が必要です。意図せず機密情報や個人情報、業務上の重要データが入力されてしまうことで、情報漏えいやコンプライアンス上の問題につながるリスクがあります。このようなリスクは、従来のSaaS利用におけるシャドーITと同様に、「利用実態が見えない」「利用ルールが徹底されていない」ことに起因しており、本質的には同じ構造を持っています。

生成AI時代において CASB は、まず可視化と分析の観点から、どの生成AIサービスが、誰がどのようなサービスを利用しているのかを把握する役割を担います。生成AI利用に対する対策の第一歩は、リスクを想定して一律に制限をかけることではなく、利用実態を正確に把握することにあります。

次に、コンプライアンスとコントロール の観点から、組織として許可された利用方法やルールに基づき、生成AIサービスの利用を統制します。CASB を活用することで、生成AIサービスの利用を全面的に禁止するのではなく、ユーザーや利用シーン、取り扱うデータの内容に応じた柔軟なポリシー適用が可能となり、業務効率を維持したままリスクを低減することができます。

さらに、データセキュリティの観点では、機密情報や個人情報の取り扱いを定義し、生成AIへの入力やデータ送信を適切に制御することが重要です。CASB は、従来のSaaS利用と同様に、データの内容や利用状況に応じた制御を行うことで、情報漏えいリスクの低減を支援します。

また、生成AIサービスの利用状況をログとして記録・分析し、監査やインシデント対応に備えることも欠かせません。CASB は、生成AIを含むクラウドサービス利用に対して一貫した可視化と統制を提供することで、業務効率とセキュリティの両立を支える基盤としての役割を果たします。生成AIの普及に伴い新たな課題が注目される一方で、対策の考え方そのものは、これまでのクラウドセキュリティと大きく変わるものではありません。

代表的なCASBの導入方式

CASBの導入方式は複数あり、セキュリティ要件やクラウド利用環境に応じた方式を選ぶことができます。ここでは、代表的な4つの方式を解説します。

| API連携方式 | インライン(エージェント)方式 | インライン(エージェントレス)方式 | ログ分析 | |

|

特徴 |

クラウドサービス上の存在するデータや操作などを直接モニタリングできる | エージェント経由で通信を集約し、場所を問わずに利用することができる | ネットワーク経路上で通信を分析することでリアルタイムの監視と制御を実現 | ネットワークに影響を与えずに導入でき、通信の可視化を実現できる |

| 適用場所 | クラウドサービス | クライアント | ネットワーク | ネットワーク/システム |

| メリット | データやクラウドサービス上での操作や振る舞いを見ることが可能。APIで連携するため既存構成のまま導入が容易にできる | リアルタイムに制御が可能。デバイスごとにデバイスごとに細かな制御ができる。IT資産管理機能と同時に提供される場合もある | リアルタイムに制御が可能。エージェントを導入できない機器やシャドーITも同時に検出できる場合もある | 既存構成を変えずに導入することができる。エージェントが導入できない端末を含めて通信の可視化を行うことができる |

| デメリット | 対応しているクラウドサービスのみ利用できる。クラウドサービスによって取得可能な情報粒度が異なる場合がある | 専用のソフトウェアを配布する必要があり、バージョン管理や端末ごとの対応など運用負荷が上昇する | 暗号化通信の場合、一度通信を復号化して検査を行う必要があるため、機器が高額になりやすい | 実施できるのは可視化だけで、リアルタイムの制御はできず、事後の情報しか取得できない。 |

1.API連携方式

API連携方式は、各クラウドサービスが提供するAPIを利用し、クラウド環境のデータやアクティビティを監視・制御する方式です。

特徴:

- クラウドサービスのデータや操作を直接モニタリング可能

- 非常に細かな制御が可能で、クラウドサービス上のデータや権限管理に強みがある

- ユーザー側でネットワーク構成を変更する必要がないため、導入が比較的容易

適用例:

- SaaS(Software as a Service)アプリケーションの利用状況を監視したい

- データ漏洩防止(DLP)や権限管理、クラウドサービス上での挙動を基にした不正アクセス等の検出をしたい

2.インライン(エージェント)方式

インライン(エージェント)方式は、ユーザーのデバイスに専用のソフトウェアをインストールし、ソフトウェアからゲートウェイ機器などに通信を集約し、クラウドサービスへのアクセスを制御する方式です。

特徴:

- クライアント毎の細かいポリシーを適用可能

- 導入にはデバイスへのエージェント配布が必要になる

- ネットワークや場所に依存せずに導入ができる

適用例:

- リモートワーカーや出張など様々な場所で働く人が多い

- デバイスごとの細かなアクセス制御を実現したい

3.インライン(エージェントレス)方式

インライン(エージェントレス)方式は端末からクラウドサービスへの通信経路上でCASBを経由させることにより、リアルタイムの監視・制御を実現する方式です。UTMやSWG、Proxyなど様々な方法で実現することが可能です。

特徴:

- エージェントなしでトラフィックをリアルタイムに監視・制御が可能

- ユーザーがクラウドサービスにアクセスする際、ポリシーに基づいた動的な制御が可能

- ネットワーク構成やクライアントデバイスの設定変更が必要な場合がある

適用例:

- 不適切なファイル共有や外部からのアクセスをリアルタイムに制限したい

- 社内で承認していないクラウドサービスの利用状況の監視と制御を行いたい

4.ログ分析方式

ログ分析方式は、企業内に設置されたFWやUTMなどのゲートウェイ機器にCASBを設置し、アクセス先を監視する方式です。

特徴:

- ネットワークに影響を与えないため、シビアな環境に導入できる

- エージェントの導入や設定が施せない端末を含めて可視化できる

- ゲートウェイ機器と連携して、該当URLのアクセス制限を行う

適用例:

- クラウドサービスの利用状況の可視化

- シャドーITの利用分析

これらの特徴を踏まえて最適な方式を選択する必要があります。必ずしも単体で実現する必要はないため、複数の方式を組み合わせて、総合的にCASBを実現する場合もあります。

CASB製品の選定ポイント

組織を取り巻く情報セキュリティの重要性が高まる今日では、多様なCASB製品が提供されています。CASB製品を選定する際には、自社のクラウド利用状況やセキュリティ要件に基づき、以下のポイントを重視することが重要です。

1. 対応クラウドサービス

CASB製品が対応しているクラウドサービスの範囲を確認して、組織が利用しているクラウドサービスに対応しているかを確認することが重要です。

- 主要なSaaSアプリケーション(例:Microsoft 365、Google Workspace、Salesforceなど)に対応しているか

2. 導入および運用のしやすさ

製品の導入や運用を無理なく対応可能であるかも重要です。

- 既存のネットワーク構成に与える影響

- API連携やプロキシ型、エージェント型などの導入方式の選択肢

- 管理画面の操作性やレポート機能の充実度

3. スケーラビリティとコスト

将来的な拡張性や運用コストも重要な検討材料です。

- ライセンス体系(ユーザー単位、トラフィック量単位など)が最適であるか

- 拡張に伴う追加費用が明確か

4. 規制対応と監査機能

業界規制やコンプライアンス要件への対応が求められる場合、それに適合した機能が提供されているかを確認します。

- GDPR、HIPAA、PCI DSSなどの規制への対応状況

- 監査ログの出力やレポート機能の精度

5. ベンダーや販売店のサポート体制

製品導入後のサポートやトラブルシューティングが適切に行えるかも重要です。

- 導入時の技術支援やトレーニングの有無

- レポートや月次定例などによる運用状況などの報告の有無

- トラブル発生時の対応スピードやサポートチャネル(電話、メール、チャットなど)

課題を明確化し、これらのポイントを比較検討することで、最適なCASB製品を選定することが可能です。

NVCがおすすめするCASB製品

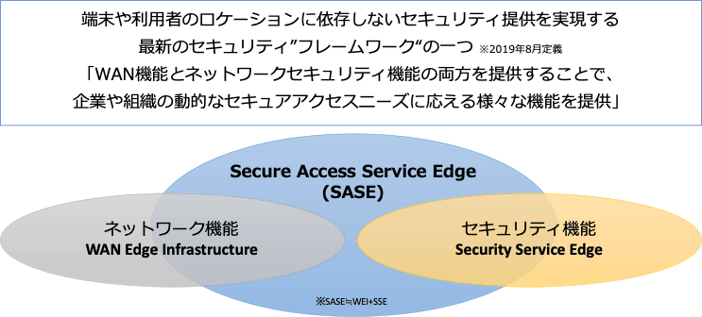

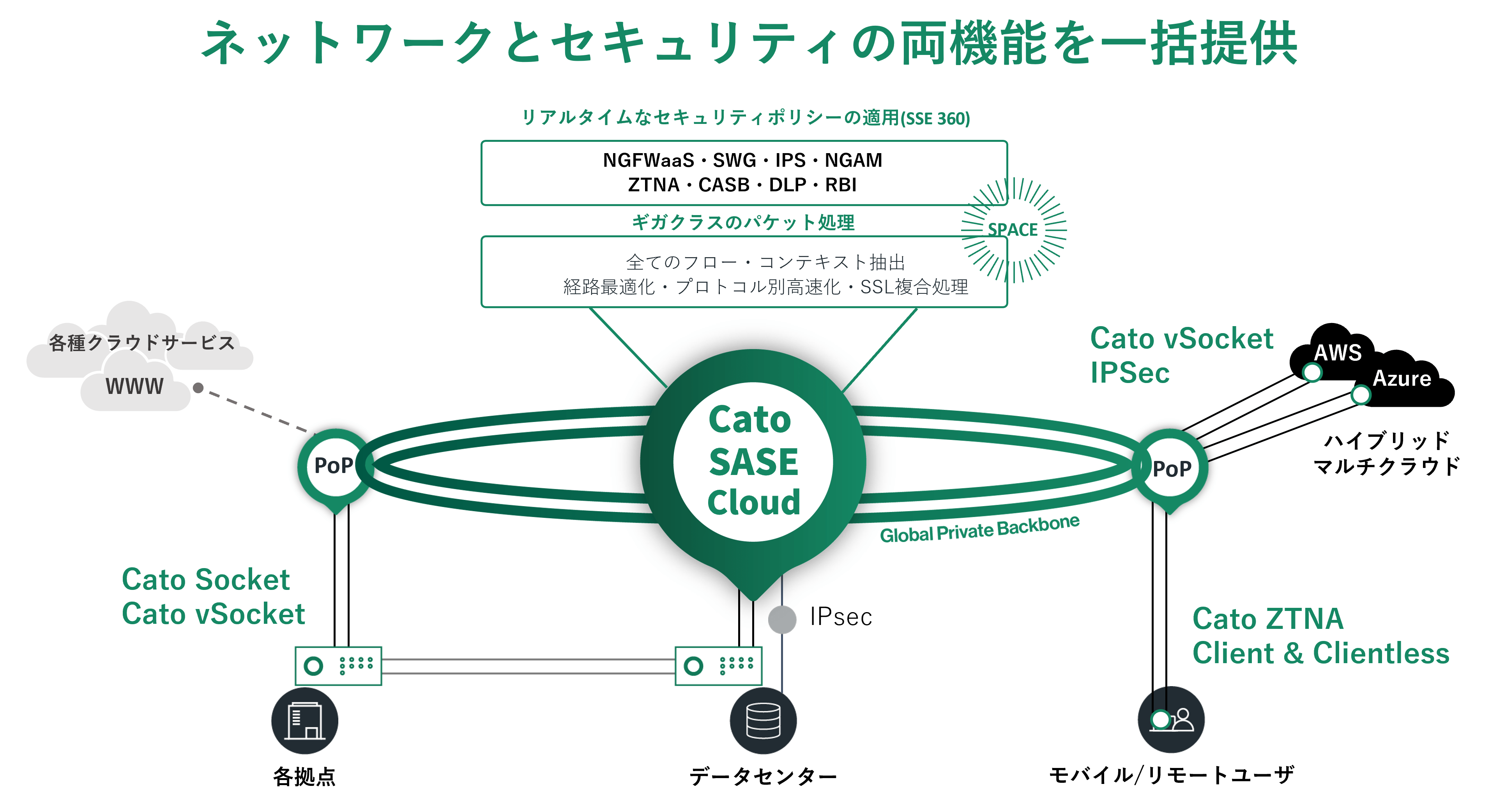

Cato SASE Cloud ─Cloud Access Security Broker (CASB)

Cato Networks社が提供する「Cato SASE Cloud」は、クラウドネイティブなSASEソリューションです。世界中の拠点・データセンター・リモート・モバイルのネットワークとセキュリティを一括管理することが可能です。

CASB機能をオプションとして選択でき、統一された管理画面でクラウドサービスの利用状況を可視化し、接続先クラウドサービスへのアクセス制御も提供します。 CASBだけではなく、その他のセキュリティオプションも自由に組み合わせることでコストを抑えながら、確実にクラウドセキュリティの強化とSASEを実現させます。

この記事に関するサービスのご紹介

Cato SASE Cloud

Catoのクラウドネイティブアーキテクチャは、SD-WAN、グローバルプライベートバックボーン、完全なネットワークセキュリティスタック、およびクラウドリソースとモバイルデバイスのシームレスなサポートを統合します。

詳細はこちらまとめ

皆様の組織でも、シャドーIT問題は解決すべき重要な課題の1つとなっているのではないでしょうか。

昨今では、CASB単体のソリューションはもちろん、クラウドゲートウェイソリューションの1機能として提供されるものも増えてきています。弊社取り扱いソリューションとして、Cato Networks社の提供するCato SASE Cloudがございます。ぜひ、ご興味のある方はご連絡いただければ幸いです。