「エン転職」への不正ログインはどのようにして行われたのか? ~同様の被害からサイトを守る為に取るべき行動~

株式会社ネットワークバリューコンポネンツ

RELATED RESOURCE関連資料

SUBSCRIBEお知らせを受け取る

RANKING人気記事ランキング

TOPICトピック一覧

- 保護領域

- 対策対象

- 市場/アーキテクチャ

- 製品

2023年3月末、年度末のさなか起きた「エン転職」への不正ログイン被害。履歴書を含む多くのユーザーの個人情報が流出した恐れがあるという事で驚かれた方も少なくないのではないでしょうか。

このようなニュースは年々増え続け、いまや日常の一部となりつつありますが、会員サイトを持つ企業であれば誰しもが被害者になりうるものです。

今回はこの事件がどのような手法で行われたのか、どのようにすれば被害を防げていたのか。そして被害拡大の背景にあるものなどについて解説したいと思います。

参照:時事通信 「25万人超の履歴書漏えいの恐れ 転職サイト「エン転職」」(https://www.jiji.com/jc/article?k=2023033001256&g=eco 2023年4月17日参照)

エン・ジャパン株式会社は2023年3月30日、同社が運営する総合転職情報サイト「エン転職」において外部からの不正ログインが発生したと発表しました。

同社によると、不正ログインがあったのは2023年3月20日~3月27日の間で、外部から不正に取得されたIDとパスワードを使用したリスト型アカウントハッキングが行われました。これにより、2000年から現在までにエン転職に登録した255,765名分のWeb履歴書が流出した恐れがあるとしています。

参照:エン・ジャパン株式会社 「「エン転職」への不正ログイン発生に関するお詫びとお願い」(2023年4月17日参照)

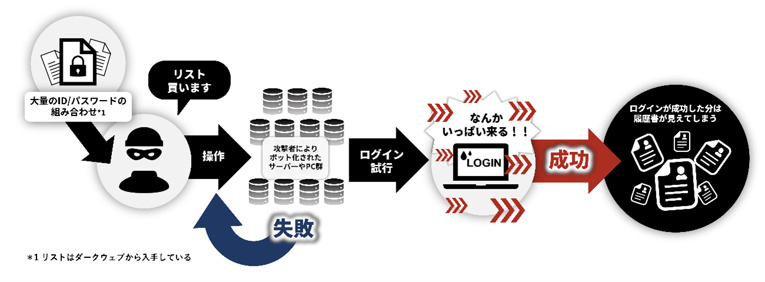

この事件では、「リスト型アカウントハッキング」と呼ばれる攻撃手法が使われていました。実は古くからある攻撃手法なのですが、昨今とある理由から防御が非常に難しい攻撃へと変化しています。リスト型ハッキングは以下のようなフローで行われます。

この「リスト型アカウントハッキング」攻撃は、一見すると簡単に防げそうに感じます。この攻撃では大量のボットを活用し、短時間で大量のアカウントアクセスを行います。同一IPからの複数アカウントログインを制限する「送信元IP制限」や一定時間ログインに失敗したらログイン処理をさせない「アカウントロックアウト」などを活用しながら対策されている方がほとんどかと思います。実際にこれまでは一定の効果があり、有効な防御対策手段とされていました。

しかし近年ではボットの高度化によって、攻撃の威力が増大し防御が難しい攻撃へと変化しています。ボットネット側でどのぐらいでアカウントロックアウトされるのか?といった閾値を探り、サイトごとに学習を行いながら、大量のIPアドレスを活用し攻撃を行います。またブラウザの偽装や別の端末からアクセスしているように装いセキュリティ機器側で検知できないように細工を行いながら持続的に攻撃を行います。このような高度化されたボットネットによって、わずか1週間という短い間で25万件以上に及ぶ情報の抜き取りに成功してしまったのです。

攻撃が成功する要因で、重要なポイントが3つあります。

これらについて見ていきましょう。

これは身に覚えのある方も少なからずいるのではないでしょうか?実はリスト型アカウントハッキング攻撃が成功する背景の大部分はこれが要因です。

そもそも攻撃者が入手するIDとパスワードのリストはフィッシングサイトなどにユーザー入力してしまったIDとパスワードの組み合わせとして販売されています。いわば既に侵害されてしまったIDとパスワードの組み合わせという事です。

侵害されているIDとパスワードの組み合わせと同じ組み合わせを色々なサイトで使いまわす事により、被害拡大につながるのです。

ボットの高度化により、既存のセキュリティ機器では攻撃が防げません。攻撃自体を既存のセキュリティ機器がボットからの通信であると認識できない事が大きな要因です。単純な送信元IP制限やアカウントロックでは防ぎきれないため、ボットを正確に見破り、これらからの通信を適切に制限する事ができる対策製品、つまりボット専用セキュリティ製品でなければ対策が難しいのが現状です。

政治的な目的や機密情報の奪取など、様々な理由がありますが、民間企業を狙う攻撃者の目的は多くの場合金銭です。リスト型アカウントハッキング攻撃のターゲットは個人情報であったり、場合によってはそれらに紐づくクレジットカード情報であったりしますが、それらを何かしらの方法で金銭に変えるのです。

攻撃者の利益=(攻撃で得た金額)-(攻撃にかかった金額)です。

そして、この攻撃にかかる費用は近年劇的に下がっています。ボットネットは世の中にコンピュータの数が増えたことにより、大量のボット化されたコンピュータが存在しています。攻撃者は大量のボットネットの中から最適なコストを選択する事が可能になってしまっているのです。

また、IDとパスワードリストの費用も安くなっています。これらの情報は不正入手から時間が経てば経つほど安くなる傾向にあります。世の中にフィッシングと呼ばれる手法の攻撃がでてから、すでに多くの月日が流れました。これらのリストは新しいものから古いものまで、常にダークウェブ上で取引されており、攻撃者はこれらの中から最適なコストのリストを選ぶことが可能になってしまっているのです。

リスト型アカウントハッキング攻撃が実は防御が難しく、頻繁に起こりうる攻撃だという事はご理解いただけたかと思いますが、では被害を防ぐにはどのような対策が必要なのでしょうか。

対策のしやすい順に重要なポイントについてご紹介したいと思います。

なお、ユーザーに対して操作を依頼する対策については有効ではあるものの、全ユーザーに徹底できるかなど現実的ではない点も多いので、本記事においてはそれ以外の方法をご紹介させていただきます。

最も簡単な方法でかつ、すぐにできる方法ですが、デメリットもあります。例えば正規のユーザーであっても数回ログインを失敗してしまうとアクセスができなくなってしまうといった問題点や、先述の通り、閾値を超えない程度の攻撃に切り替えられてしまった場合、攻撃の完了を遅延する効果はあっても、防ぐ効果は薄いと言えます。多要素認証を活用することにより、ボットによってIPとパスワードによるログイン処理が成功したとしても、ワンタイムパスワードなどが入力できないため、攻撃者は目的を達成できなくなります。

CAPTCHAチャレンジとは、ログイン操作をしているユーザーが人間である事を確認するための仕組みです。多くの方が見たことがあるのではと思いますが、写真の中から特定のオブジェクトをクリックさせたり、読みにくい文字列の画像を表示してその文字列を入力させたりする仕組みになります。

いろいろなセキュリティ機器で機能として実装されていますが、デメリットもあります。

同一IPや同一端末からのログイン試行を制限する対策より高い効果が見込めますが、ユーザーへの負担と先述の高度化したボットに対しては効果がでない可能性が高いです。

被害を防ぐという観点においては最も優れた対策と言えます。高度化されていてもボットを正確に識別できていれば、これらからの通信を制限する事により、被害の拡大を最小限に抑えつつ、アラートを受け取る仕組みを活用する事で、攻撃に対する別の対策を講じる事も可能になります。

おすすめは圧倒的に3の対策です。リスト型アカウントハッキング攻撃はもはや片手間で防ぐことができない攻撃になっており、その被害も大きくなりがちです。ボット対策ように専用の防御製品を導入する事が必要になってしまったと認識すべきでしょう。

弊社でお勧めのリスト型アカウントハッキング攻撃対策製品はImperva Cloud WAFを利用した対策です。Imperva社が持つCloud WAFに付帯する事が可能なオプションとなっており、導入に際して既存環境の設定変更を必要としません。

先述の高度化されたボットの識別はもちろん、CAPTCHAチャレンジやログイン試行の制限などを細かく設定する事により 、ユーザーに対しての負荷を最小限にした状態で導入する事が可能です。

さらに、既にダークウェブなどで取引されている可能性のある侵害されたIDとパスワードの組み合わせが、自社サイトで使われていないかの確認を取る事が可能で、万が一自社ユーザーに侵害されたIDとパスワードの組み合わせと同一のものがあれば、それらを洗い出し、アラートを上げる事も可能となっております。

アラートを元にユーザーに対して事前に通知してパスワードの変更を促す事により、万が一の攻撃を受けた際にも被害を最小限に抑える事が可能になります。

昨今増加傾向にあるリスト型アカウントハッキング攻撃。ひとたび攻撃をうけると、調査にかかるコストや信用の失墜など、企業が受けるダメージは計り知れません。早めの対策をお勧めいたします。

当社のウェブサイトは、利便性及び品質の維持・向上を目的に、クッキーを使用しております。当社のクッキー使用についてはクッキーポリシーをご参照いただき、クッキーの使用にご同意頂ける場合は「同意する」ボタンを押してください。同意いただけない場合は、ブラウザのクッキーの設定を無効化してください。