レポートから読み解く

非人間アイデンティティ(NHI)の実態とリスク

株式会社ネットワークバリューコンポネンツ

SUBSCRIBEお知らせを受け取る

RANKING人気記事ランキング

TOPICトピック一覧

- 保護領域

- 対策対象

- 市場/アーキテクチャ

- 製品

業務の自動化やシステム間連携の拡大に伴い、従業員が利用するユーザーアカウント(ユーザーID)とは異なり、システムが利用するサービスアカウントが、組織内で急速に増えています。こうしたサービスアカウントは、非人間アイデンティティ(Non-Human Identity:以下、NHI)と呼ばれ、今後AIエージェントの活用が進むことで、さらに増加すると見込まれています。

このような状況を背景に、2026年1月9日に公開された日経クロステックの記事でも、NHIを取り巻くリスクが取り上げられました。

引用:日経クロステック社 記事「非人間アイデンティティー「NHI」、AIエージェント普及で注目 増加の一途」(2026/1/9参照) https://xtech.nikkei.com/atcl/nxt/keyword/18/00002/121600301/

記事内では、米Silverfort(シルバーフォート)社のレポートを引用し、組織内に存在するNHIの数が、ユーザーIDの少なくとも50倍に上る、という推計が紹介されています。この数字を見て、自組織のNHIの利用や管理状況に不安を感じた方もいるのではないでしょうか。

実は、このSilverfort社のレポートには、NHIの数だけでなく、組織における利用実態や管理状況を理解する上で参考となるデータが、他にも複数掲載されています。

本ブログでは、レポートの内容の一部を紹介しながら、組織におけるNHIの現状について整理していきます。

ここで改めて、非人間アイデンティティ(NHI)について簡単に整理しておきましょう。NHIという言葉は、まだあまり聞きなじみがないかもしれませんが、一般的にはマシンIDやサービスアカウントなどと呼ばれる、システムが利用するアイデンティティを指します。

NHIはその性質上、種類が非常に多岐にわたり、明確な分類が難しい点も特徴です。例えば、アプリケーション間の連携に用いられるアカウントや、バッチ処理、クラウドサービス同士の通信に利用される認証情報などが挙げられます。

| 例 | 概要 |

| サービスアカウント | アプリケーション/サービス/システム間の通信や相互作用を可能にするために作成されたアカウント |

| APIキー | API事業者が発行している、パスワードに似た認証情報。APIクライアントからのトラフィックを識別する |

| SSL/TLS証明書 | 認証局から発行されるサーバー証明書。通信データの暗号化やサイトが本物であることの証明に使用する |

表1 NHIの具体例

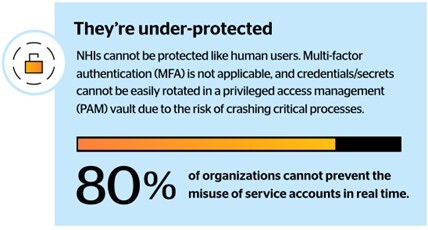

NHIは人が直接操作しないため、ユーザーIDのように多要素認証(Multi-Factor Authentication:MFA)を適用することができません。一方で、自動化やシステム連携を目的として高い権限が付与されているケースも多く、攻撃者にとって標的になりやすい存在です。適切な管理や対策が行われていない場合、不正利用に気づくことが難しく、組織にとって深刻なリスクとなり得ます。

NHIについては、こちらのブログに詳しくまとめておりますので、興味がある方はぜひご参照ください。

日経クロステックの記事で引用されていたのは、米Silverfort(シルバーフォート)社が公開している「Insecurity in the Shadows」レポートです。

引用:Silverfort社 「Insecurity in the Shadows」レポート (2026/1/9参照)

https://www.silverfort.com/landing-page/campaign/insecurity-in-the-shadows-report-download/

本レポートは、組織におけるNHIの利用状況に焦点を当て、その実態やリスク、さらには対策の方向性について整理したものです。

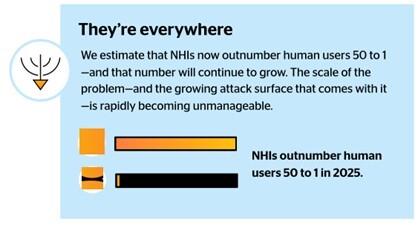

レポートの中で特に注目されているのが、NHIの“数”の問題です。記事でも触れられていたとおり、同レポートでは、2025年時点で組織内に存在するNHIの数が、ユーザーIDの約50倍に達すると報告されています。つまり、組織で利用されている全てのアカウントのうち、NHIが占める割合はおよそ98%強に上ることになります。ユーザーIDを前提とした従来のアイデンティティ管理では、把握しきれない領域が急速に拡大していることが分かります。

引用:Silverfort社 「Insecurity in the Shadows」レポート 3スライド目より

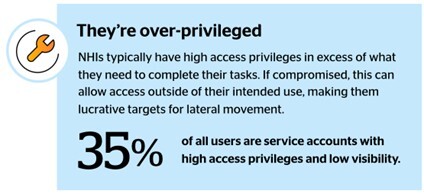

さらにレポートでは、組織で利用されているアカウントのうち約35%が、高いアクセス権限を持ちながら可視性が低いサービスアカウントであることも示されています。

引用:Silverfort社 「Insecurity in the Shadows」レポート 3スライド目より

加えて、利用されているNHIの約80%が適切なセキュリティ対策が行われておらず、不正利用をリアルタイムで検知・防御できない状態にあることも報告されています。

引用:Silverfort社 「Insecurity in the Shadows」レポート 3スライド目より

こうしたNHIが実際の攻撃で悪用されている事例として、本レポートでは、2024年5月に発生したDropboxのバックエンドサービスアカウントの侵害事例を含む、複数の事例が紹介されています。NHIが理論上のリスクではなく、現実のインシデントにつながっていることを示す内容と言えるでしょう。

本レポートでは、こうしたリスクを踏まえたNHI対策の考え方についても触れられています。より詳しいデータや対策の内容に興味がある方は、以下よりレポート原本を確認してみてはいかがでしょうか。

Silverfort「Insecurity in the shadows:New data on the hidden risks of non-human identities」

https://www.silverfort.com/landing-page/campaign/insecurity-in-the-shadows-report-download/

サービスアカウントをはじめとする非人間アイデンティティ(NHI)は、気づかないうちに組織内で増え続けています。一方で、アイデンティティ対策そのものに十分着手できていない組織も、まだ少なくありません。NHIの利用拡大とともに、そのリスクは今後さらに高まることが想定されます。数が増えるほど管理や対策は難しくなるため、注目が集まり始めている今の段階で、一度立ち止まって対策を検討してみてはいかがでしょうか。

弊社では、NHIを含む統合的なID対策ソリューションとして、まさに本ブログで紹介したレポートの作成もとであるSilverfort社製品をご提案しています。詳細な製品紹介やデモンストレーションのご案内も可能ですので、興味がありましたらお気軽にご相談ください。

当社のウェブサイトは、利便性及び品質の維持・向上を目的に、クッキーを使用しております。当社のクッキー使用についてはクッキーポリシーをご参照いただき、クッキーの使用にご同意頂ける場合は「同意する」ボタンを押してください。同意いただけない場合は、ブラウザのクッキーの設定を無効化してください。