現在受付中のセミナー・イベント

セキュリティレーティングを活用した実践的なサプライチェーン対策底上げ方法解説

開催日時

2025年10月23日(木)15:00-16:00

開催場所

オンライン開催

主催

株式会社ネットワークバリューコンポネンツ

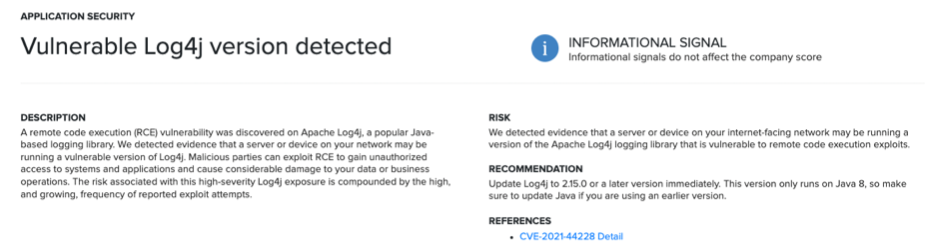

本セミナーでは、サプライチェーン対策が求められる背景を整理。さらにSecurityScorecard社のソリューションによる具体的な実践ステップをご紹介します。