“仕事でよく使うコミュニケーション手段”を問う各種アンケートでは、以前からEメールが80~90%を占めています。ビジネスチャットやSNSなど、より手軽でスピーディなツールが普及した現在も、このポジションは変わりません。

一方、ここ数年で大きく変化したのは、Microsoft 365に代表されるクラウド型メールの浸透です。利用環境の変化に追いつかず、運用ミスなどが原因で企業から機密情報が流出する事故は後を絶ちません。情報資産を守るには、クラウド型サービスの特性に合わせたセキュリティツールによる補強が必要です。

サイバー攻撃の90%はEメールを起点

“コミュニケーション手段の80~90%はEメール”。

この数字は、サイバー攻撃の実態にもそのまま投影されています。世界中で観測される攻撃の90%以上は、ファーストコンタクトがEメール。メールが突破口になる理由は以下の2点に集約できます。

- ガードをすり抜けやすい

- 必ず人間が介在する

1.の背景として、クラウド型メールの普及があります。場所とデバイスを選ばずに利用できるクラウド型のサービスは、システム面でも運用面でも、オンプレミス(自社構築)とは異なるセキュリティ対策が必要なのですが、キャッチアップできていない企業も少なくないからです。

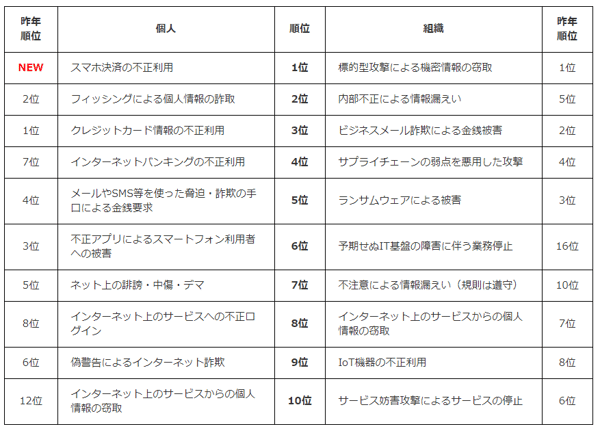

2.人の介在には、攻撃メールが先鋭化している実態がその背景にあります。例えば、IPA(情報処理推進機構)が発表している「情報セキュリティ10大脅威」。組織では4位のサプライチェーン攻撃、5位ランサムウェアも、メールが切り口になるケースが多いのですが、注視すべきは1位と3位、標的型攻撃とビジネスメール詐欺(BEC)の増加です。

出典:「情報セキュリティ10大脅威 2020」(IPA:情報処理推進機構)

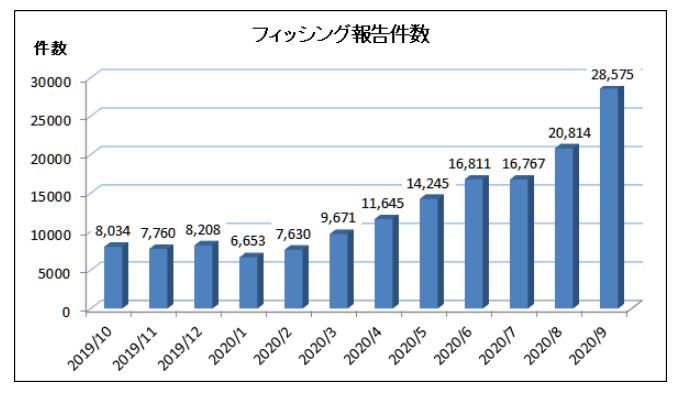

個人の2位にランクされたフィッシングは、組織にとっても大きな脅威です。Microsoft 365のアカウントを狙って、偽サイトにおびき寄せるフィッシングが多発しており、IPAやセキュリティ関係の団体からも何度かアラートが発せられています。

標的型攻撃やBEC、そして巧妙化したフィッシングメールは、セキュリティの教育を受けた人でも、そこに含まれる脅威に気付くことは容易ではありません。攻撃者にとっては、専門知識を要求される他の攻撃手法を使うより、人が介在するメールで受け手の認識不足と不注意を突く方が効率がいいというわけです。

Microsoft 365は恰好のターゲット?

クラウド型メールで高いシェアを持つMicrosoft 365。以前、同社が発表した資料※1.によると、Office 365※2.はその時点の「日経225銘柄」の約7割に利用され、導入先には誰もが知る大手企業が名を連ねていました。

大企業から中小事業者まですそ野を広げたMicrosoft 365ですが、もともとは多機能な統合オフィスソフトです。設定項目は非常に多く、特に利用歴が短い企業では、安全を重視した運用がされていないケースも多々あります。攻撃者がこの状況を見逃すはずはありません。

*2.

「Office 365」は2020年4月、「Microsoft 365」に改称。メール機能には大きな更新はないため、以後はMicrosoft 365に統一します。

これ以後は、Microsoft 365の利用環境を前提に話を進めましょう。

Eメールの運用に際し、必要なセキュリティ機能は、アンチウイルス、アンチパム、なりすまし対策、本文中のURLの検査などが含まれますが、365にはオプションも含めるとこれらの機能は実装されています。

しかし、ここはMicrosoft 365に限った話ではないのですが、汎用的なサービスは機能も汎用的なものにならざるを得ません。セキュリティの専門家からは、先鋭化した攻撃メールに対するMicrosoft 365の検知能力の不足が以前から指摘されてきました。

セキュリティの補完に必要な3要素

世界で流通しているEメールの数は1日で約2,700億通、そのうち100通に1通は不審な添付ファイルやリンクを含むとされています。量に加えて質的な変化も軽視できません。標的を厳選して攻撃を仕掛けるスピア・フィッシング、不正サイトへの誘導にSMSを使うスミッシング(SMSとフィッシングを組み合わせた造語)など、マルウェアを使わない巧妙な手口も蔓延してきました。

出典:「2020/09 フィッシング報告状況」(フィッシング対策協議会)

このような状況を考慮すると、Microsoft 365を補強するメールセキュリティのプロダクトに必要な要素は、以下の3点に集約できます。

- シグネチャがない攻撃への対応

- 多様なファイルタイプの検証

- URLとその先のコンテンツを解析

1. シグネチャがない攻撃への対応

マルウェアに対する防御は、既知のプログラムのパターン(シグネチャ)を保持し、これに合致したものを検出する方法がとられています。攻撃の多くはこれでブロックできるのですが、問題はシグネチャができていないときです。27億の攻撃メールが降りかかる環境では、シグネチャの生成は追いつきません。

シグネチャをすり抜けたマルウェアや未知の脅威の可能性を含む攻撃に対して、プログラムから読み取れる属性やその振る舞いを検証することにより、危険度を検知できる機能が不可欠なのです。

2. 多様なファイルタイプの検証

Microsoft 365を標的にする攻撃者は、検査されるファイルタイプを調べ、フィルターをすり抜けるパターンを生成して送り付けてきます。ファイルタイプは既知のものであっても、圧縮形式が異なるため検査できないとなると、脅威の検出率は落ちてしまいます。

検査できるファイルタイプと圧縮形式の多さは、メールセキュリティ製品の重要な評価基準の一つです。

3. URLとその先のコンテンツを解析

標的型攻撃メールやスピア・フィッシングなど、マルウェアを使わない手口が増えている実態は前半でも触れました。経営層を騙って情報の開示を命ずるメール、正規のログイン画面と見分けがつかないほどの巧妙なフィッシングは、100%の阻止は難しいという現実があります。

メールに記されたURLが正規か、さらにリンク先にあるコンテンツに不審な要素が含まれていないか? このような人間には判断が難しい状況に直面しても、人間に代わってシステムが内容を精査し、脅威の可能性を検知する働きが求められます。

導入形式はクラウドとオンプレミス

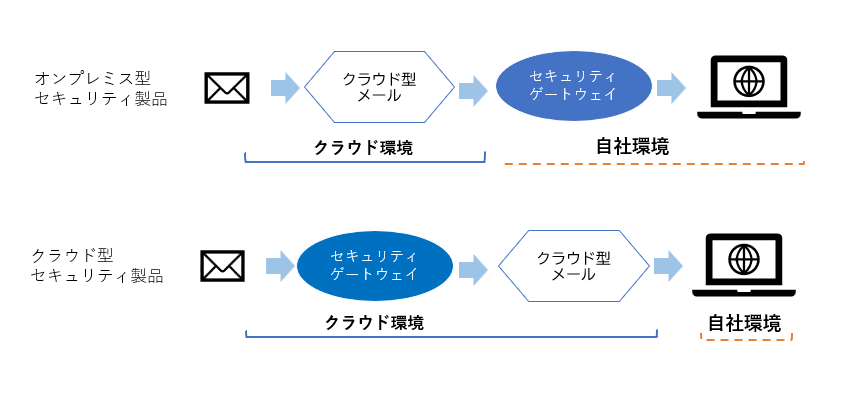

Microsoft 365を補完するセキュリティツールには、2種類の導入・運用方法があります。

- オンプレミス型 -自社システムに設置

- クラウド型 -クラウド環境に設置

オンプレミスは、セキュリティ機能を実装したゲートウェイを自社のネットワークに設置する形態です。カスタマイズがしやすい点がメリットですが、導入時にはネットワーク構成の変更が生じ、ゲートウェイの運用には多少の負荷はかかります。

クラウド型は、ゲートウェイもクラウドに置くタイプ。オンプレミスに比べ、カスタマイズの範囲に制限があり、送受信に若干の遅延が生ずる点はデメリットです。利点はクラウドメールとのつなぎ込みの容易さで、企業ネットワークに物理的な変更は生じません。コストもオンプレミスより安価で、ゲートウェイの設置と運用はクラウド側で行なわれるため、ユーザー企業の負担は軽くなります。

それぞれ一長一短がありますが、運用に必要なコストと人的なリソースにゆとりがない中小規模の組織は、クラウド型の方がよりマッチすると言えるでしょう。

セキュアな空間を構築する「FireEye ETP」

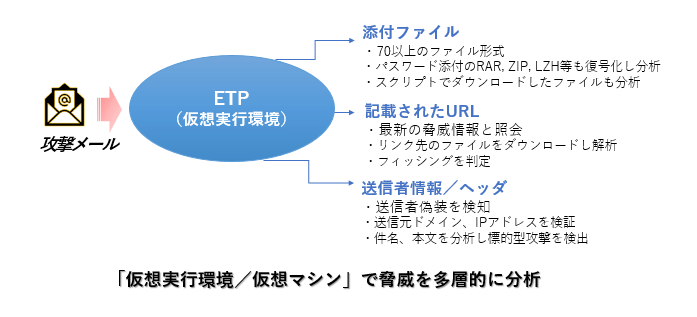

前述した3要件を満たし、Microsoft 365との連携が容易なプロダクトの例として、「FireEye ETP(Email Threat Prevention)」をご紹介しましょう。FireEye ETPでは以下の2本の柱を軸として、セキュアな環境を構築しています。

- 仮想実行環境/仮想マシンで脅威を捕捉

- 脅威インテリジェンスと連動

1. 仮想マシンで脅威を捕捉

FireEye ETPのバックボーンには「仮想実行環境/仮想マシン」があり、ここで脅威を検出します。

機能の一例を挙げると、サンドボックス回避型の捕捉。不審なプログラムは、サンドボックス(砂場)と呼ばれる隔離した仮想環境で動作を検証しますが、サンドボックスを検知すると一時的に動きを止めるマルウェアも存在します。

FireEye ETPの仮想マシンは、このような巧妙なプログラムも検知。また複数のサイトを駆使したマルチフロー型という複雑な攻撃や、攻撃メールに記されたURLとリンク先にあるプログラムとコンテンツも、仮想環境の内部で検査します。

2. 脅威インテリジェンスと連動

サイバー攻撃の多くは、メールヘッダや件名、本文の内容、プログラムの属性・動作、リンク先のコンテンツ、同種の攻撃の記録など、データやインフォメーション、言わば“情報”のレベルで実相を把握できます。

その一方、先鋭的な攻撃者との駆け引きでは、攻撃者の詳細なプロファイル、攻撃が発生したバックグラウンド、その地域の社会情勢、予測される攻撃の展開など、より広い視野からの俯瞰、データとインフォメーションから生成する“情報”に加えて、インテリジェンス、“知性”による判断も欠かせません。

FireEye ETPに内包される知性の実体は、世界各地に分散する150人以上のセキュリティ研究者と専門家です。各国から集まる脅威に関する生の情報を分析し、インテリジェンスを構成。データ収集プラットフォームと専門家が生成したインテリジェンスを組み合わせ、企業がセキュリティ対策に活用できる形に編集して配信しています。

ぼう大な数の攻撃メール、先鋭化・巧妙化する攻撃から情報資産を守るには、仮想実行環境/仮想マシンを使った検証、脅威インテリジェンスなどの手法も駆使し、多層的に防御する体制が欠かせないのです。

[SMART_CONTENT]プロダクトを選択するポイントは?

この項の最後に、Microsoft 365のユーザー企業がメールセキュリティツールを選択する上で、指標となる要素をまとめてみました。

- 多様なファイルタイプ/圧縮形式に対応

- 添付や本文中のURL、リンク先の情報までを検証

- Microsoft 365との親和性が高く、導入と運用が容易

- 安価なイニシャル/ランニングコスト

FireEye ETPのクラウド型メールセキュリティは、多くの場合、DNSサーバの設定を変えるだけで、すぐに導入と運用ができます。無償での評価運用も可能ですので、是非、お試しください。

この記事に関するサービスのご紹介

- トピック:

- セキュリティ対策機器

- サイバー攻撃

- IT資産/データ

- ネットワーク機器

- Trellix