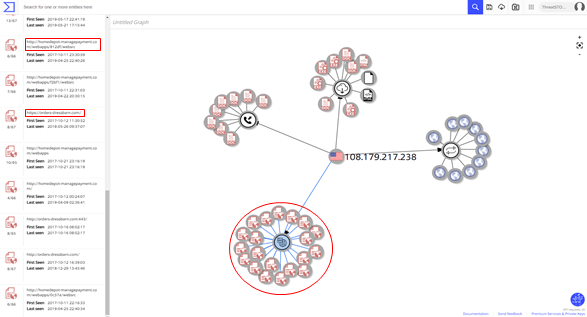

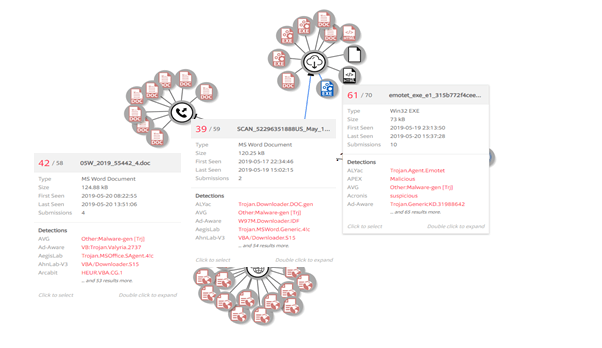

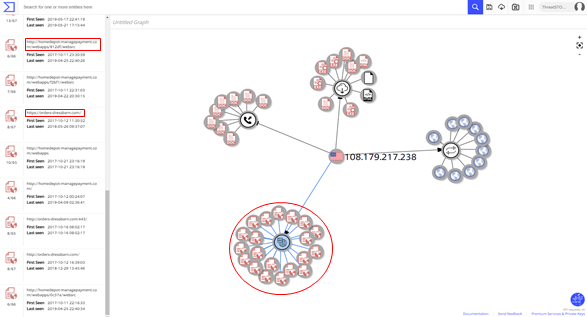

脅威インテリジェンス専門ベンダーおススメ!IOCの分析に使える無償かつオープンソースな分析ツール Part 5:EMOTETを分析ツールで調べてみる ~新型コロナウィルスを題材とした攻撃メールも~

株式会社ネットワークバリューコンポネンツ

- トップページ

- ブログ

- 運用基盤/インテリジェンス

- 脅威インテリジェンス専門ベンダーおススメ!IOCの分析に使える無償かつオープンソースな分析ツール Part 5:EMOTETを分析ツールで調べてみる ~新型コロナウィルスを題材とした攻撃メールも~

SUBSCRIBEお知らせを受け取る

RANKING人気記事ランキング

TOPICトピック一覧

- 保護領域

- 対策対象

- 市場/アーキテクチャ

- 製品