佐川急便を騙るフィッシングメールの裏側に迫る!ThreatSTOPがRoaming Mantisキャンペーンに関する調査で120以上の脅威ドメインを発見

株式会社ネットワークバリューコンポネンツ

- トップページ

- ブログ

- 運用基盤/インテリジェンス

- 佐川急便を騙るフィッシングメールの裏側に迫る!ThreatSTOPがRoaming Mantisキャンペーンに関する調査で120以上の脅威ドメインを発見

RECENT POST「運用基盤/インテリジェンス」「セキュリティ対策機器」の最新記事

SUBSCRIBEお知らせを受け取る

RANKING人気記事ランキング

TOPICトピック一覧

- 保護領域

- 対策対象

- 市場/アーキテクチャ

- 製品

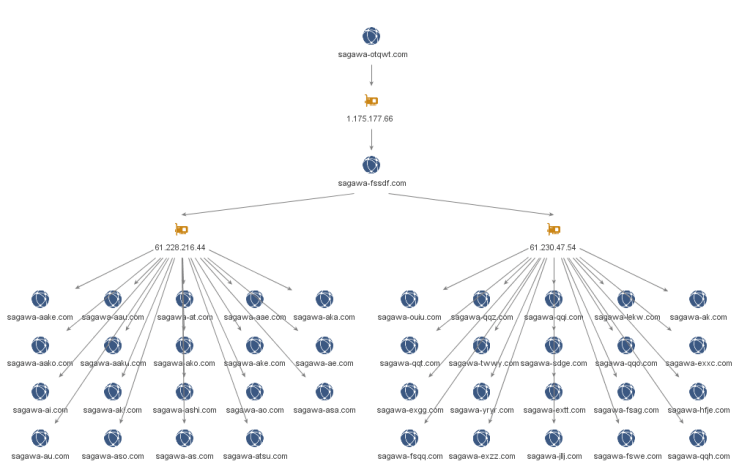

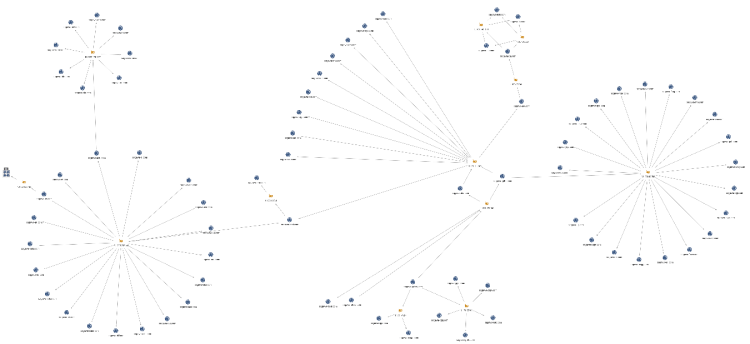

ThreatSTOPのリサーチチームがこの攻撃キャンペーンに関するIoC(攻撃の痕跡 Indicator of Compromise)を調査する中で、攻撃に使われたドメインとおそらく脅威だと考えられる大量のドメインとを繋ぐ構造パターンがあることに気づきました。

ThreatSTOPのリサーチチームがこの攻撃キャンペーンに関するIoC(攻撃の痕跡 Indicator of Compromise)を調査する中で、攻撃に使われたドメインとおそらく脅威だと考えられる大量のドメインとを繋ぐ構造パターンがあることに気づきました。