“新型コロナウイルス感染防止に向けた業務体制”

“九州地区における貴社製品の販売網について”

“流通事業者を対象とする業界団体設立のお知らせ”

ビジネスシーンで日常的に行き交うEメールの一例です。サイバー攻撃に関する教育を受けた人なら、いったんは“標的型攻撃メール”を疑うはずですが、ガードを突破される例が後を絶ちません。今回はその要因と対処方法を掘り下げてみます。

サイバー犯罪の9割方はEメールが起点

サイバー犯罪に結びつくファーストコンタクトの大多数はEメールです。その理由は、攻撃側の視点から見ると、もっとも行動を起こしやすく、かつ成功率も高い手段だからです。

まずEメールで攻撃を仕掛けるには、大きなシステムリソースや高度な専門知識は必要としません。

成功率を上げている要因の一つは環境変化。特に近年、Microsoft 365やG Suiteに代表されるクラウド型のメールが浸透し、いろいろな環境とデバイスから使われるようになった結果、システム面でも運用面でも“隙”が生ずるリスクが高まってきたのです。

一般企業や団体が特に警戒すべき点は、先鋭的な攻撃メールの増加です。一例を挙げると、標的型の攻撃メール。警察庁は定期的にサイバー犯罪の状況を公開していますが、最新版(令和2年10月1日発表)でも特記事項の一つに挙げているのが、標的型メール攻撃の実態です。

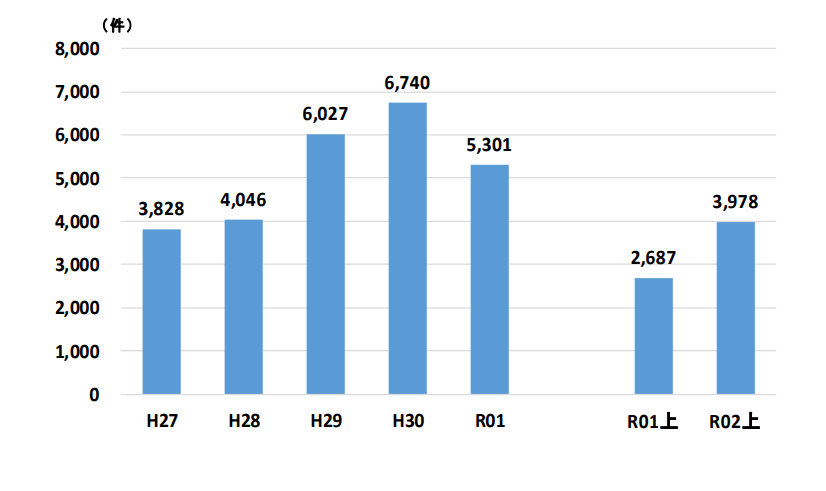

標的型メール攻撃の件数の推移

出典:「令和2年上半期におけるサイバー空間をめぐる脅威の情勢等について」(警察庁)

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R02_kami_cyber_jousei.pdf

直近の上半期は3,978件。この数字は警察や企業などが、サイバー攻撃の情報共有を目的として設置した「サイバーインテリジェンス情報共有ネットワーク」を通じて把握したものですから、表面化していない脅威、ビジネス空間に散在する攻撃メールの実数は、ぼう大なものと推測できます。

最大の不安要素は人の介在

標的型攻撃メールに限らず、ビジネスメール詐欺(BEC)やフィッシングなど、Eメールを起点とする攻撃が鎮静化しない理由は、必ず人間が介在することです。特にターゲットの内情を調べ上げて行動を起こす標的型攻撃やBECは、訓練を受けた人でも添付ファイルを開いたり、偽の振込先に送金したりする被害はなかなか根絶できません。

2020年の初夏には、全国紙で多くの詐欺事件を扱いフィッシングの手口も熟知していた記者が、大手通販サイトを名乗る詐欺メールに騙されて個人情報を入力してしまい、クレジットカードを不正利用された事件も報じられていました。

企業や団体を狙う攻撃メールは、複数の宛先に届くケースも多々あります。多くの組織では、構成員のセキュリティに対するリテラシーは必ずしも均質ではないため、意識が低めの層に合わせた対策が求められます。ここから先は、攻撃メールに対する耐性を高める方法を考えていきましょう。

標準装備は“メールセキュリティ”

一般企業がインターネットを介して外部とメールをやり取りする際、まったくの無防備では、わずかの期間で何らかの攻撃を受けて、業務が停滞してしまうはずです。すべての組織に必須の装備は、“メールセキュリティ”というジャンルのツール・製品です。

企業が運用しているEメールは、自社内にメールサーバーを設置するオンプレミス(自社構築)型とクラウド型に大別できますが、今回は多くの企業に利用され、日本のビジネス社会に急速に定着したクラウド型を前提に、メールセキュリティに必要な要素を抽出していきます。

Microsoft 365のようなクラウド型メールには、もちろんセキュリティ機能は実装されています。ただし、その機能には限界があることは否めません。多くの組織が利用する汎用的なサービスは、セキュリティ対策も汎用的なものにならざるを得ないからです。この点を加味しても、クラウド型メールに対するセキュリティツールの実装は必須と言えるのです。

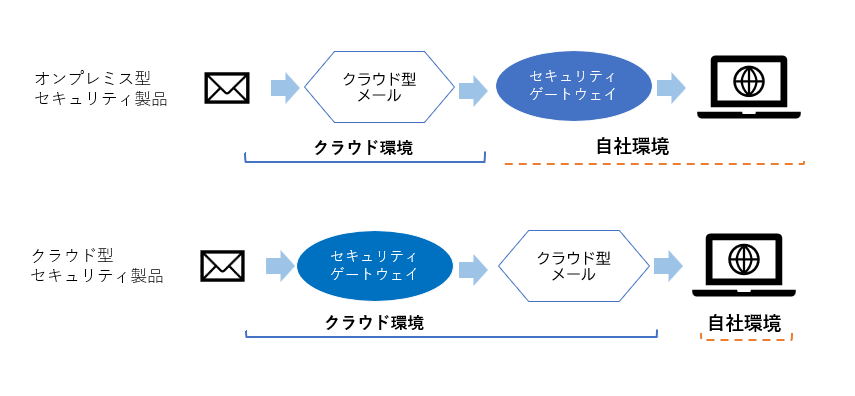

クラウド型にも“オンプレミスとクラウド”

クラウド型メールに適用できるメールセキュリティ製品にも、オンプレミスとクラウド型があります。オンプレミスは、自社内にセキュリティ機能を搭載したゲートウェイを設置し、ここを介してクラウドから配信されるメールを受信する形態。一方のクラウド型は、ゲートウェイに相当する機能もクラウド側で運用するタイプです。

オンプレミス

オンプレミスのメリットは、自社の業務形態にあった機能の選択と細かなカスタマイズがしやすい点です。

デメリットはコストと運用負担。クラウド型に比べ導入と運用にかかる費用は高めで、ゲートウェイの運用には専門知識を要しますから、システム部門にかかる負荷も軽視できません。またクラウドからのメールは、社内のメールボックスに到達する前に検査しますので、社内ネットワークの構成に変更が生じます。

クラウド

クラウドのメリットは、まずオンプレミスに比べ低コストでの導入と運用ができる点です。多くの場合、DNSサーバーの設定を書き換えるだけで導入でき、オンプレミス導入時のようなネットワーク構成の変更は生じません。運用と機能の更新はクラウド側で行なわれるため、導入企業の負担が少ないことも利点です。

デメリットは、オンプレミスに比べるとカスタマイズには制限があり、送受信に若干の遅延が生ずる点です。

[SMART_CONTENT]

要件は基本機能+機能の“深度”

オンプレミスとクラウド型に共通して必要な要素は、マルウェア、フィッシング、情報漏えいの防止に加えて、メールの暗号化と誤送信防止などが挙げられます。スパム対策やメールの無害化(URLを文字列に変換、添付ファイルの削除など)も、企業のメール運用には必須の要件に挙げていいでしょう。

攻撃メールの多くは、既知の攻撃パターンを元に検出するような基本的な手法でブロックできています。しかし、問題はそれをすり抜ける攻撃です。ガードを突破するメールが1%としても、実害が発生してしまえば“99%のブロック率”も意味を成しません。

現実的には、ブロックを超えてくる攻撃への対処、脅威を検出する分析力の“深度”が問われていると言えるでしょう。この点を加味すると、現在のメールセキュリティ製品に求められる要件は、以下の3点に集約されます。

安全な運用に欠かせない3つのポイント

- 未知の攻撃を動的解析、検知・防御

- 多様なファイルタイプを検証

- “その先”の検査能力を

1. 未知の攻撃を動的解析、検知・防御

攻撃メールの多くは既知のパターン(シグネチャ)に当てはまり、シグネチャの検証で排除できます。しかし、1日に世界で発信される攻撃メールの数は27億とも言われる環境では、シグネチャの生成は追いつきません。シグネチャをすり抜けた攻撃に対しても、添付ファイルの状態、発信元サーバー、件名、本文の内容などの情報から脅威を検出する能力が欠かせないのです。

2. 多様なファイルタイプを検証

攻撃メール対策で重要な要素は、添付ファイルを検証する精度です。ファイルタイプや圧縮の形式によって検査方法が異なるため、既知のファイルタイプでも圧縮形式の違いからガードをすり抜けるケースも少なくありません。多様なファイルに対する検査能力は、メールセキュリティ製品の評価基準の一つです。

3. “その先”の検査能力を

標的型攻撃やフィッシングメールは、件名や本文、画面デザインも巧妙に偽装されています。リンク先のURL、サーバーは正規か、コンテンツに攻撃の要素が含まれていないかどうかは、訓練を受けた人でも即座に判別はできません。そこで人間に代わってソフトウェアが、メールに表記された情報の“その先”にある脅威を検出する機能も問われています。

セキュリティ製品に備わる最新の技法

前述した3つのポイントは、オンプレミスとクラウドに共通して必要な要素ですが、いずれの形態でも、常に最新の脅威情報を取り込み、分析力をアップデートしていく作業が欠かせません。この点を考慮すると、特に自社でシステムを運用するリソースに制限がある組織にとっては、少ない負担でセキュリティ企業が持つ最新の技法を引き出しやすいクラウド型のメリットは大きいと言えるでしょう。

最後に、最新のメールセキュリティ製品が備える機能をいくつか補足しておきます。

高度な仮想マシン

シグネチャがないプログラムやファイルレスマルウェアのような攻撃をブロックするには、いろいろな角度から検証する機能が必要です。不審なプログラムの動作を検証するには、サンドボックス(砂場)という、ここでの動作がシステムに影響を与えない隔離した環境が使われますが、この存在を検知するとしばらく身を潜めるサンドボックス回避型のマルウェアもあり、大きな脅威になっています。

こうした現実から、いまのセキュリティツールには、サンドボックス回避型を検出する機能、さらにリンク先にあるファイルに対する検証や、複数のサイトを組み合わせて攻撃を仕掛けるマルチフロー型攻撃のような脅威に対しても、その動作を検証できる仮想的な実行環境、高度な仮想マシンが欠かせないのです。

脅威インテリジェンスの知見

脅威インテリジェンスは、世界中で発生した、いま起きつつある脅威に関する情報を集積し、組織のセキュリティ対策に活用できる形に編集して配信するシステムやサービスです。標的型攻撃やファイルレスマルウェア、マルチフロー型攻撃のような手口に対しても、蓄積した知見を元に危険度を判断し、被害の拡散を軽減しています。

攻撃メールの絶対量が増え、個々の手法も先鋭化している環境で安全にメールを運用するには、シグネチャや仮想マシンのような技術の精度を研くことに加えて、脅威インテリジェンスのセンターに常駐するエキスパートの知見も欠かせません。

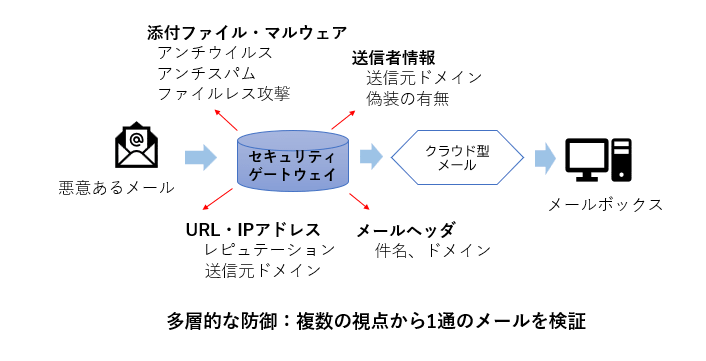

多層的な防御体制

攻撃をブロックする精度を上げるには、多層防御の発想も重要です。1通のメールに対して、以下のような複数の角度から検証し、すべてのフィルターを通過できたメールだけを配信します。

- ドメインなどの(送信者情報)から偽装を検知

- IPアドレスや件名などが含まれる(ヘッダ)から標的型攻撃を検出

- メールに記載された(URL)をチェック→先回りして脅威を検出

- (添付ファイル)は仮想マシンで分析(ファイル内の文字例、URLなども解析)

クラウド環境での最適な選択肢は?

汎用的なクラウド型メールは、標準搭載されているセキュリティ機能だけでは不安が残ります。また、クラウド型サービスの利用時は、多発しているアカウントの乗っ取りを狙う攻撃メールの脅威にも備えなければなりません。

このような現実を加味した上で、利便性と安全性を並立したメールサービスを運用するには、多くの組織は、以下の選択肢に行き着くのではないでしょうか。

「クラウド型メール」+「連携が容易、かつ高度なクラウド型メールセキュリティ」

- 利用環境・デバイスの自由度が高い

- クラウド側で機能がアップデートされる

- 低コスト・低い運用負荷

などのクラウドサービスの利点を活かしたメールセキュリティソリューションで、安全なビジネスコミュニケーションを運用してください。

FireEye社が提供するクラウド型Eメールセキュリティ

オンプレミス型、クラウド型の特長、求めるべき機能について解説してきましたが、これらを踏まえてオススメするのが、FireEye Email Security Cloud Edition。通称FireEye ETPです。

Eメールセキュリティに求めるべき要件を満たしているだけでなく、その他にも様々なメリットがあります。

例えば、

- FireEye独自の仮想実行環境 MVXエンジンの活用

- 独自調査で生まれた豊富な脅威メール情報の活用

- 多彩な多層防御でメールに関する様々な脅威をブロック

詳しくは、こちらのホワイトペーパーでご紹介しています。

「Office 365だけでは不十分?ユーザ企業が考えるべきEメールセキュリティとは」

https://products.nvc.co.jp/fireeye/resource/what-email-security

NVCでは、無料でFireEye ETPの評価支援も行っております。

ぜひ、ご検討ください。

この記事に関するサービスのご紹介

- トピック:

- セキュリティ対策機器

- サイバー攻撃

- IT資産/データ

- ネットワーク機器

- Trellix