緊急事態宣言も明けてワクチンの接種が始まるなど、着々と新型コロナウイルスへの対策が進み始めていますが、皆さまいかがお過ごしでしょうか。アフターコロナに向けて様々な取り組みも始まっているかと思いますが、実はテレワーク環境を見直す絶好の機会でもあります。今回は、今こそテレワーク環境を見直そうといったテーマでお話ししたいと思います。

テレワークの実施状況

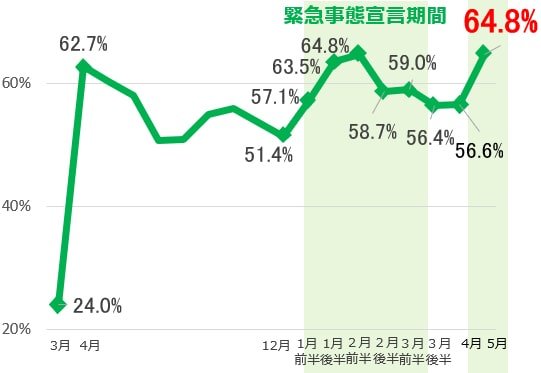

東京都の調査では、テレワークの実施率は2021年5月現在で64.8%の企業が実施しており、前回の緊急事態宣言明けからさらに8.2ポイント上昇し、過去最高の実施率となりました。

この背景には、緊急事態宣言が再度発令されたことと、テレワークの取り組みや環境整備が追い付いてきたことが要因と考えられます。

(引用: https://www.metro.tokyo.lg.jp/tosei/hodohappyo/press/2021/06/03/03.html)

その中でも、テレワーク実施率が週3日以上の企業は全体の約50%に達しており、着実にテレワーク文化が根付いてきている現状が分かります。

テレワーク環境は必要十分ですか?

もしこのコロナウイルス騒動が収束したとしても、また似たような事態が起こらないとは限りません。地震や災害などにも備えてテレワーク環境を維持することは、企業の事業継続性の観点からも求められますし、これからの働き方改革でも大いに貢献してきます。

しかし、テレワーク環境は様々な課題も多いのが現実です。例えば最近話題にもなったVPN装置の脆弱性を突いた攻撃や、家庭環境からの情報流出など、これまで考慮が必要なかった部分までセキュリティ対策が必要となってきます。また、テレワーク勤務者が多くなることで、パフォーマンス面など利用する社員が不満を抱えるケースもあります。

中にはテレワーク環境がうまく利用できずに、結局会社で仕事をすることになったというケースも少なくはありません。そうした、テレワーク環境の不満点が見え始めてきた時期かもしれません。

今こそテレワーク環境を見直そう

テレワークを見直すといっても、どこから手を付けていいものか分からないといった方のために、3つの観点でアプローチしてみたいと思います。

- パフォーマンス面の不満

- 運用面での不満

- セキュリティ面の不満

パフォーマンス面の不満

今のテレワーク環境で何が不満に感じるかとアンケートを取ると、上位にあげられるのがパフォーマンス関連の不満点と思います。具体的にどういった不満点が挙げられるのでしょうか?

- VPNを経由すると通信が遅い

- 接続に時間がかかる

こういった不満点は、主に2つの原因があります。1つ目はネットワークの回線問題です。会社側、社員側の2つの要因がありますが、主に会社側の回線がボトルネックになっているケースもあります。この場合は、より高速な回線に切り替えるか、帯域保証型(ギャランティ)型の回線に切り替えるとパフォーマンス面が改善する場合があります。

もう一つの要因としては、VPN装置のパフォーマンス不足です。例えば、当初の想定以上にテレワーク勤務者が増えた場合などにVPN装置がボトルネックになってしまう場合がありますので、その場合は上位機種や別の製品へ切り替える等が必要です。

運用面での不満

運用面の不満点では、主に2つの面からアプローチしてみたいと思います。まずは、経営者の観点から見たときの不満点です。

- 運用コストが高い

- 費用対効果が見えにくい

運用コストが高い

運用コストが高いという問題は、社員数が増えれば増えるほど重大な問題になってきます。特にユーザ数で課金される製品では、深刻です。例えば、1000人規模の会社でも、実際にテレワークを日常的に利用するユーザが500人とした場合に、ユーザライセンスは1000人分必要となるため、不必要に高いライセンス料を支払わなくてはいけません。普段は500人しか使わないから500人分しか買わないといった場合でも、1000人分のライセンスが掛かるのは非合理的です。かといって、非常時に使えないようでは意味がないので、ユーザ数のライセンス問題は頭を悩ませる問題です。もし、不必要に高いライセンス料を支払っている場合は、見直しのチャンスかもしれません。

費用対効果が見えにくい

テレワークを推進していくうえで、費用対効果は大事になってきます。時代の変革に合わせながらデジタルトランスフォーメーションを進めていくうえでも、切り離せない問題です。VPN環境の整備という観点だけで見てしまうと費用対効果が見出すことは難しいですが、トータルで考えたときにどれくらいの効果があるのか?を考えてみましょう。

例えば極端な話をすると、全てテレワーク環境で問題ない業務であれば、オフィス機能は最小限で済みます。全社員に必要だった定期代の支給も、テレワーク勤務者と出勤者で分けることも可能です。これらは極端な例ですが、すでに取り組みを始めた企業も多くみられます。テレワークを基本とし、出社時については実費精算にすることで、固定支出を減らし、シェアオフィス等を利用することでオフィス機能を経理部門のみにして、企業全体の費用削減を図る企業も出てきています。また、土地代の安い場所へ引っ越す場合もあります。

このように、テレワークに対応できる環境を用意することで、これまで必ず必要だと考えていた固定支出を減らすことができるため、テレワーク単体で考えず、全体を俯瞰した状態で費用面を見つめなおしてみるのもよいかもしれません。

次に情報システム管理者から見た不満点です。

- 端末の管理が大変

- 情報システムへの接続問題

- 利用者からの問い合わせ対応

それぞれ見ていきましょう。

端末の管理が大変

情報システム管理者からすると、テレワークのせいで社内情報が漏洩するようなことは絶対にあってはなりません。接続してくる端末が社用PCなのか、それとも私用PCなのか?はたまた攻撃者なのか?を区別するためにも、接続元の端末制御というのは必ず対処すべき問題です。

端末制御の方法としては、以下の方法が考えられます。

- MACアドレスによる認証

- クライアント証明書による認証

- 端末管理システムによる認証

これらの対策は、端末を特定されるために使われますが、必ずしも万能ではありません。例えばMACアドレスによる認証は、MACアドレス偽装によって簡単に破られてしまいますし、クライアント証明書は、証明書自体の管理などが煩雑で大変です。別途端末管理システムを利用することもできますが、追加でコストが掛かってしまいます。

特定の端末に絞って管理したい場合は、そのPC固有の情報を利用することが一番です。例えば、CPUやメモリ、ディスク情報のように一意に特定できるハードウェアの情報は、簡単には偽装できませんし、確実に特定の端末に制限することができるのでお勧めです。また、2要素認証のような多要素認証にも対応する必要があります。

情報システムへの接続問題

VPNを経由する上で大事になるのが、「誰が」「どのリソース」にアクセスできるか?といったアクセス制御が重要になってきます。ファイアウォール製品とVPN機能が統合されているような機器で制御できるのが理想的です。

VPN装置によっては、様々なVPN方式を採用しており、ブラウザだけで完結するL7-VPN機能や、IP-SecやSSL-VPNのようなネットワークレベルで接続できるL3/L4-VPN機能など、柔軟に組み合わせられる製品が良いでしょう。例えば、社内ポータルにアクセスするだけなのにVPNソフトを立ち上げて、VPNをつないで…といった動作はかなり大変です。ブラウザベースのVPNであれば、ブラウザだけでアクセスできますので利用者側の手間を軽減することができます。

利用者からの問い合わせ対応

情報システム管理者を悩ます要因として、利用者への対応が挙げられるかと思います。一般的に利用されているVPNはSSL-VPNが多いですが、SSL-VPNの場合、VPNクライアントソフトを立ち上げてVPN接続先情報を入れて接続する方式が一般的です。多要素認証を利用している場合は、別途アプリケーション側でワンタイムパスワードなどを入力するなどの操作が必要で、利用者側にかなりの手順を実施してもらう必要があるため、問い合わせも多くなりがちです。

VPNを導入したものの、いまいち利用率が増えないといった課題がある場合、もしかするとこのあたりが原因になっているかもしれません。

セキュリティ面での不満

テレワークが急速に推進していく中、ショッキングな事件が発生しました。それは、VPN装置の脆弱性を突いた攻撃により、IDやパスワードが流出してしまうという事件です。主要なVPN機能を持つ製品が狙われており、流出した場合、深刻な被害を受けたという企業もありました。

VPN製品に限らず、セキュリティ製品やIT機器は常に最新バージョンへのアップデートが必須になります。もし対象の製品を利用しており、まだ古いOSバージョンのまま運用されている場合は早急にアップグレード頂くことを推奨します。

VPN接続時のセキュリティを強化するといった意味でも、多要素認証への対応は必須です。同一のベンダで利用可能な多要素認証製品や、サードパーティ製の多要素認証に対応したVPN製品を選定されることをお勧めします。

まとめ

さて、ここまで3つの観点からテレワーク環境を見直してみましょうといったテーマでお伝えしてきました。

ここからは、弊社の取り扱い製品であるArray AGシリーズをご紹介させて頂きたいと思います。

SSLのHW処理で高速なパフォーマンスを実現

Array AGシリーズは、ロードバランサで培ったSSLの高速化処理を利用したVPN特化型の製品です。従来のVPN製品でありがちなSSL処理がボトルネックになることはありません。また、最大で130,000ユーザまで同時接続が可能なハイパフォーマンスな製品となっています。

運用の負荷軽減。適正なコストで厳密な端末管理

Array AGシリーズは、”実際に接続する人数”に即したライセンス体系になっております。例えば、1000人規模の会社で200ユーザしか定常的に利用していない場合、ライセンスは200ユーザ分で済むため、ランニングコストを利用実態に応じた適正な価格に抑えることができます。

また、非常時には緊急的にユーザ数を追加できる「ABCライセンス」というものがございます。こちらはあらかじめご購入いただくことで、災害時や天候不良など出社が難しい場合に、ユーザ数を特別な操作なしで一時的に増やすことが可能です。買い切り型のライセンスですので、日々のコストは不要で、いざという時に安心してご利用いただけます。

脆弱性に強い独自OSを搭載

Array AGシリーズは独自のOSを搭載しており、よく聞かれるOpenSSL等の脆弱性等の影響を受けません。ワンタイムパスワード製品も無償で提供しており、低コストで高パフォーマンスなVPN環境を実現できます。また、サードパーティ製の多要素認証にも対応しておりますので、様々なご要望にも対応できる製品になっております。

この記事に関するサービスのご紹介

- トピック:

- Array Networks

- ネットワーク

- IT資産/データ

- ネットワーク機器