製品詳細

- トップページ

- Carbon Black

- 製品詳細

攻撃の高度化により、従来の対策はもう限界

次世代エンドポイントセキュリティで新たな脅威に備える!

多くの企業でエンドポイント対策製品や複数のネットワークセキュリティ製品が導入されていますが、攻撃が高度化し従来の防御手法では対応できない攻撃が増えてきました。日々何十万という数のマルウェアが生まれ、シグネチャの作成が追いつかないのです。更には、マルウェアを使用しない攻撃も生まれ、パターンマッチングの手法では検知できない攻撃も増加しています。

今こそ、未知の攻撃や標的型攻撃など、従来の防御手法では対応できない攻撃に対しても対抗できる新しい手法が必要です。

Carbon Blackは、未知のマルウェア攻撃だけでなく正規のアプリケーションを悪用する攻撃やファイルレス攻撃などの非マルウェア攻撃の防御も実現します。

VMware Carbon Black Cloud Endpoint Standard

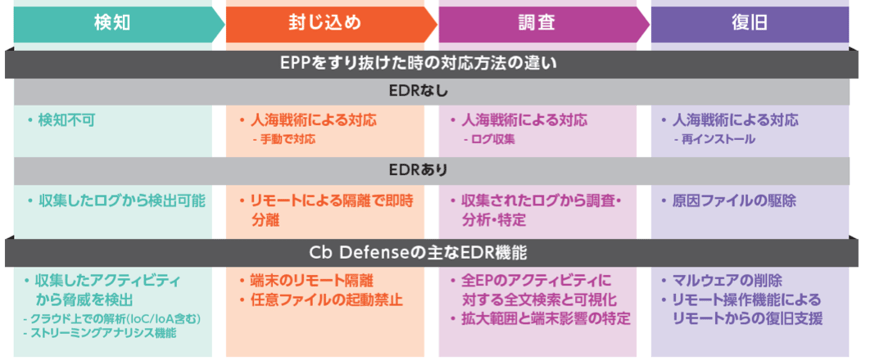

NGAV(防御)+ EDR(検知&対応)=Endpoint Standard

100%の防御が不可能と言われている中、昨今ではネットワーク対策をすり抜け、エンドポイントまで到達した高度な脅威を検出、対応するための新たな策として、次世代エンドポイントセキュリティの必要性が高まっています。

Endpoint Standardは、未知のマルウェアや非マルウェア攻撃も検知・防御するEPP機能 と、脅威の侵入後に対応するためのEDRの機能、両方を持ちます。そのため、日々高度化していくサイバー攻撃に対して、単一製品で、いま必要とされているEPPとEDRの両方の対策が可能です。

NGAV(防御)

未知のマルウェアや非マルウェア攻撃も検知・防御するEPP機能

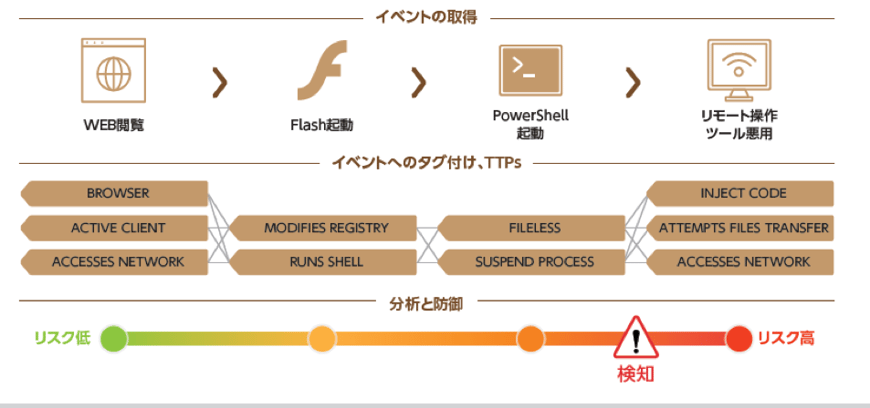

ストリーミングプリベンション

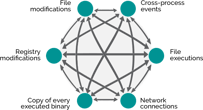

Endpoint Standardは、エンドポイント上で行なわれる全てのアクティビティを監視・記録・収集します。このアクティビティに特徴(タグ)付けを行ない、そのタグがつけられた流れを分析することで、リスク判定を行ないます。

従来の対策製品のようなファイルベースの解析ではなく、実際のアクティビティの変化、タグの流れに対する解析を行うため、これまで検知や防御が難しかったファイルレス攻撃などの非マルウェア攻撃や、シグネチャが作成される前の未知のマルウェアに対する検知・防御が可能です。

EDR(検知&対応)

セキュリティインシデント発生後の調査・復旧を支援する

EDR (Endpoint Detection and Response)

強力な防御製品であっても、サイバー攻撃を100%防御することは不可能です。そのため侵入を許した脅威をいかに迅速に検出し、対応を行うことができるかが非常に重要です。EDRは、この侵入後の対策を迅速に行なうための活動を協力にサポートするツールです。EDRを使用することで、万が一侵入された場合でも、感染経路の分析や感染範囲の把握、感染端末の特定を迅速かつ効率的に行い、業務への影響を最小化することができます。

VMware Carbon Black EDR

最初で最強のEDR

VMware Carbon Black EDRは、エンドポイントのアクティビティ情報を集約することで、セキュリティ運用チームが脅威を発見し攻撃者の行動を追跡して攻撃を阻止するインシデントレスポンスに必要としている、一元化された脅威情報とレスポンスツールを提供するソリューションです。

全てのエンドポイントのアクティビティは継続的かつ網羅的に記録しサーバに収集され、VMware Carbon Black社の提供する脅威情報と相関させることで、キルチェーン(攻撃の進行段階)の全ての段階で検出して迅速な対応を可能とします。日々検出される脅威の兆候の分析や過去に遡っての攻撃経路の調査、散在するエンドポイントからのログの収集、影響範囲の特定、攻撃拡大の阻止といった時間とコストのかかる作業は、VMware Carbon Black EDRサーバに収集されたログを用いて素早く行うことができるため、セキュリティチームはより詳細かつ発見的な調査に専念することが可能です。

VMware Carbon Black EDRのオープンなAPIは、強力なアクティビティログデータベースとエンドポイントのリモート制御機能を活用して、脅威への対応プロセスを自動化して組織全体のセキュリティ強化を支援します。

VMware Carbon Black EDRのEDR(エンドポイント検出・対応)ソリューションにおける優位性は、グローバル企業、IR (インシデントレスポンス) 企業、MSSP(マネージドセキュリティサービスプロバイダ)75社以上により認められ、導入されています。

エンドポイントアクティビティの集中管理により攻撃の全体像を解明

攻撃者の振る舞いを記録して攻撃のキルチェーンを検出・調査してキルチェーン全体を特定することは、攻撃者が依存する侵入経路を塞ぐために極めて重要です。VMware Carbon Black EDRの連続的かつ網羅的なアクティビティ記録システムは強力な検索と可視化機能を備えているため、それまで未知であった脅威を発見した場合でさえ、検出した時点で関連するエンドポイントのログがセキュリティチームの手元に用意され、直ちにセキュリティ対応やエンドポイントの復元を開始できます。

VMware Carbon Black EDRを用いることで、攻撃の末端を捉えて対症療法的な個別対策をとっていた既存の手法に代えて、攻撃全体を見渡して適切な箇所に対応し次の攻撃に備えるインシデントレスポンスのライフサイクルを、より小さなスパンで迅速に進めることが可能になります。

自動化と統合

Carbon Black製品のオープンなAPIにより、VMware Carbon Black社や70社以上のパートナー企業との技術提携によって蓄積されたナレッジだけでなく、他社セキュリティ製品とも連携してエンドポイントの脅威情報を活用することができます。

セキュリティインフラストラクチャ全体から得られる脅威情報を統合して、生成されるアラートの品質と攻撃の分析能率を向上するとともに、適応型の脅威レスポンスを自動化することが可能です。

脅威情報の共有

- 75以上のトップIR企業やMSSP、Fortune 100企業、多国籍のマーケットリーダー、米国州政府・地方政府に渡る多数の顧客企業と脅威インテリジェンスをCarbon Black Detection eXchangeで共有

- 顧客企業、パートナーのセキュリティ専門家が連携することで。単純なリスクの兆候を超えた、攻撃者の攻撃実施方法全体を識別する攻撃のパターンを共有

VMware Carbon Black App Control

アプリケーションコントロール

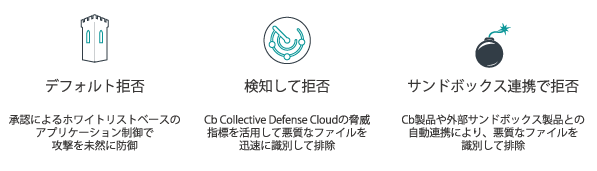

VMware Carbon Black App Controlは、単一のプラットフォームでアプリケーションコントロールとリアルタイムのシステム可視化、包括的なコンプライ アンスルールセットのポートフォリオを提供する初のエンドポイント脅威防御ソリューションです。VMware Carbon Black App Controlを採用することで、 情報システム担当、ITコンプライアンス担当、ITインフラストラクチャ担当およびセキュリティチームがユーザ構成や拠点、システム 種別に応じた柔軟な保護ポリシーをすべて集中管理コンソールから導入、カスタマイズし自動化することができます。

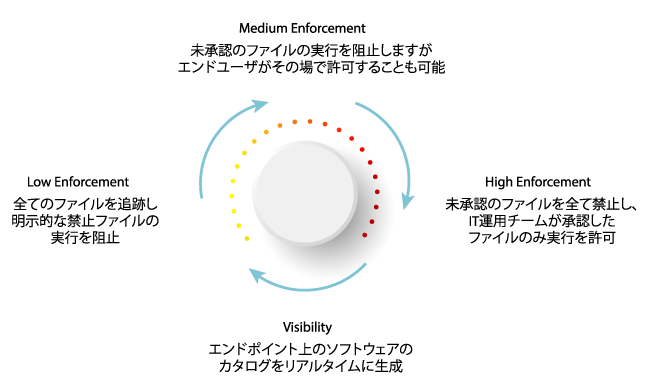

柔軟な防御オプション

ほとんどのエンドポイントセキュリティソリューションは、組織が画一的なフリーサイズの脅威防御戦略をとることを前提としています。 そのため保護されるシステムのセキュリティやエンドユーザのフラストレーションがなおざりにされてしまうことがあります。

VMware Carbon Black App Controlは各エンドポイントで何が実行されているかを可視化し、組織文化とセキュリティリスクのバランスをとるために、ビジネス、 ユーザ、システム毎にそれぞれに見合った防御ポリシーをカスタマイズできます。VMware Carbon Black社の提供する脅威情報や外部サンドボッ クス解析との連携に基づく防御戦略とともに、世界で最も効果的かつ幅広く採用されているアプリケーションホワイトリスティングによる 防御を提供します。

エンドポイント制御ポリシーのカスタマイズ

防御の自動化

攻撃者はこれまで以上に洗練され、執拗な攻撃を続けています。増加し続けるセキュリティへの要求に対応するため、セキュリティチーム は強力な自動化ツールを必要としています。VMware Carbon Black App Controlの強力な自動化機能は、セキュリティチームに対してファイルの分析、マルウェ アの排除、アプリケーションのホワイトリスト承認申請その他セキュリティプロセスを簡素化する高度なエンジンを利用してワークフロー を合理化しつつ、攻撃ベクトルを効果的に排除するソリューションを提供します。

- エンドポイントのアプリケーションの柔軟な実行制御、ファイルアクセス制御、メモリ・レジストリアクセス制御

- エンドポイント単位のホワイトリストやポリシーカスタマイズ

- 新規アプリケーションや新規デバイスの管理

- 未承認ファイルの分析と自動承認

- 各種ブロックイベントのレポート

多彩なプラットフォームをカバー

VMware Carbon Black App Controlは他社製品と異なり、Windows、Mac、Linuxに対応し、PC、VD(I 仮想デスクトップ)、POS、サーバといったエンドポイント形 態や常時ネットワーク接続の有無といった環境に関わらず、エンドポイントを安全に維持して攻撃にさらされる正面を劇的に減らすこと が可能です。

また、高度なファイルの整合性監視およびアプリケーションやデバイスの制御機能により、様々な規制へのコンプライアンス対応を支援します。

- クレジットカード情報および取引情報を保護するためのPCI-DSS

- 米国の医療保険の相互運用性と説明責任に関する法律 (Health Information Portability and Accountability Act, HIPAA) /経済的および臨床的健全性のための医療情報技術に関する法律 (Health Information Technology for Economic and Clinical Health Act, HITECH)

- 上場企業会計改革および投資家保護法 (Public Company Accounting Reform and Investor Protection Act of 2002, SOX)

- 北米電力信頼性評議 (North American Electric Reliability Corporation, NERC) 重要インフラ保護サイバーセキュリティ基準 (Critical Infrastructure Protection Standard)

- 連邦政府情報システムにおける推奨セキュリティ管理策NIST800-53

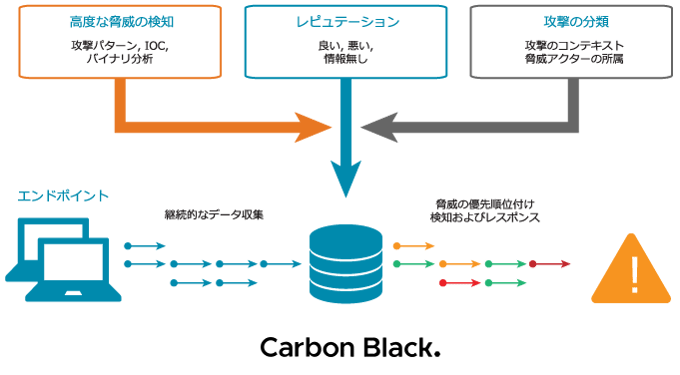

VMware Carbon Black Cloud

VMware Carbon Black Cloudは、数百万のエンドポイントとインテリジェンスパートナーのグローバルネットワークからの情報を集積する ことで、脅威検出、レピュテーション、攻撃分類サービスを提供する世界有数の情報ソースです。

VMware Carbon Black独自のエンドポイントリモートセンシングと最新の脅威研究を組み合わせることで、従来のIOC( Inficators Of Compromise:脅威の兆候や攻撃痕跡) ベースの脅威情報サービスを超え、攻撃のユニークなコンテキストやパターンを識別することを可能とする、最も協力かつ相関性の高い正確なエンドポイントの脅威インテリジェンスサービスを提供します。

先進的な脅威検出

VMware Carbon Blackの脅威リサーチチームのほか、AlienVault, Facebook, Damballa, NIST(米国立標準技術研究所)が管理する脆弱性情報データベースなど、パートナーとサードパーティのソースから継続的にアップデートされ、最新の脅威を検出する攻撃の活動パターンや インジケータフィードを提供します。

アプリケーションのレピュテーション

VMware Carbon Black Clouddのレピュテーションサービスは、業界最多のファイルに対する格付け情報に基づいて、エンドポイントで確 認されたファイルがマルウェアか否か、またどの程度普及し信頼されているかを瞬時に分析して判断します。 これらの信用格付け情報は、エンドポイントのホワイトリスト防御ポリシーの定義、カスタム検出イベントの構築、調査とレスポンスの優 先順位付けを行うために活用することができます。

攻撃の特定と分類

脅威の背後にある攻撃者グループやマルウェアの種別を識別し、総合的な攻撃のコンテキストや属性を把握することで攻撃に効果的に 対処することが可能となります。VMware Carbon Black Cloudの攻撃分類データには、攻撃者のタイプ、発信国やドメイン、関連する攻撃 パターン、好む戦術、ターゲット業種などが含まれています。

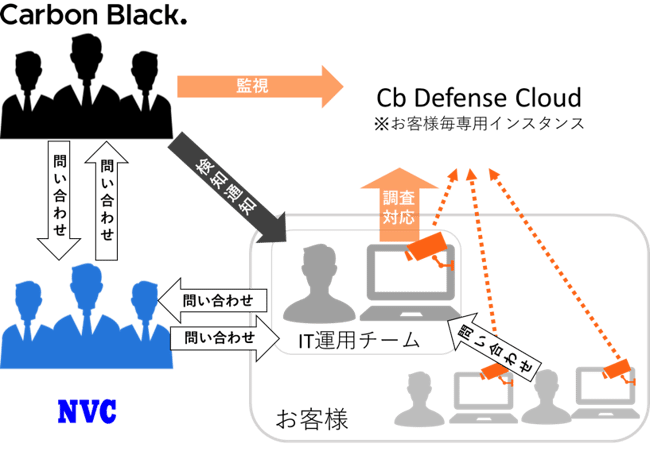

VMware Carbon Black Cloud Managed Detection

Endpoint Standardを導入した場合、検知防御力が向上するため、アラートの量が増えると予想されます。アラートの中で、より重要度の高いアラートに対応するためには、高度なセキュリティの知見が必要ですが、セキュリティ人材の不足が問題になっている現在、ユーザー企業が正確な優先順位付けが行える体制を作ることは容易ではありません。

そこで、VMware Carbon Black社は高い専門知識を持ったSOCチームによる優先順位付けを行い、ユーザー企業の対応が必要、もしくは防御したものの認識しておくべきアラートの通知を行うサービス提供します。

アラート通知サービス

- VMware Carbon Blackのサポートチームが、Endpoint Standardクラウドを監視。アラートに対して、確認を行い、問題があると判断した場合にアナリストの見解や一般的な対応策を記載したアラート通知をお客様へ、お送りします。

- 通知メールの内容に関する一般的な情報に関して、NVCで問い合わせを受けつけ、お客様の調査対応をサポートします。

月次レポートサービス

- インシデント件数等のサマリー情報をレポートとして提供します。

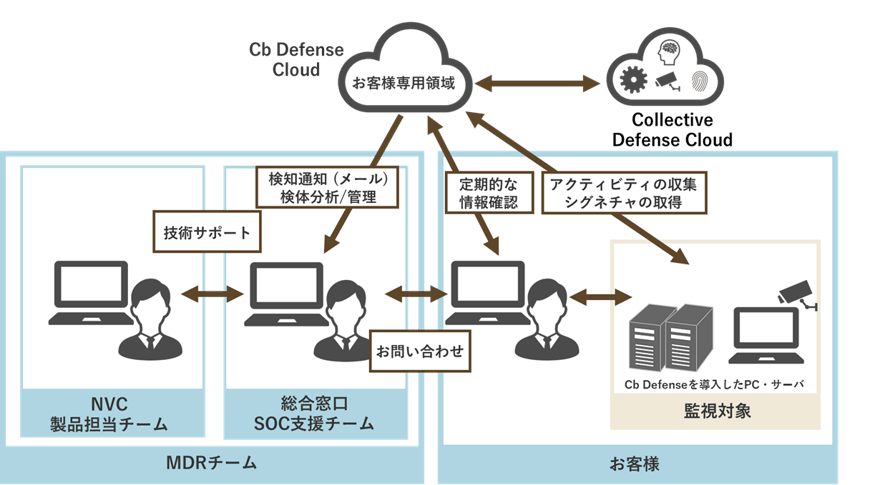

Endpoint Standard向けセキュリティ運用サービス(MDR)

お客様環境に導入されたEndpoint Standardのセキュリティ運用について、専門知識を持った部隊が支援します。

Endpoint Standardを活用し、サイバー攻撃の検知、分析から、封じ込め、除去支援、回復支援までお客様のセキュリティ運用に必要な機能を提供し、お客様の負荷の軽減・運用強化を実現します。

①脅威検知

Endpoint Standardからのアラート通知を24時間365日受け付けます。

②脅威分析

アラートの内容から、お客様環境への影響度(実害発生有無、外部通信の発生等)を分析します。

分析結果に応じて3段階のインシデント重要度を決定します。

③脅威封じ込め

インシデント重要度がCritical(高)と判断した場合、当該エンドポイントのネットワーク隔離を実施します。

④脅威除去支援

マルウェアの除去に関するQ&A対応をご提供します。

⑤回復支援

パッチの適用等、再発防止策に関するQ&A対応をご提供します。

⑥月次レポート

インシデントの件数や検知・対応情報等について、サマリーレポートとして提出します。

Carbon Blackを始めませんか?