-

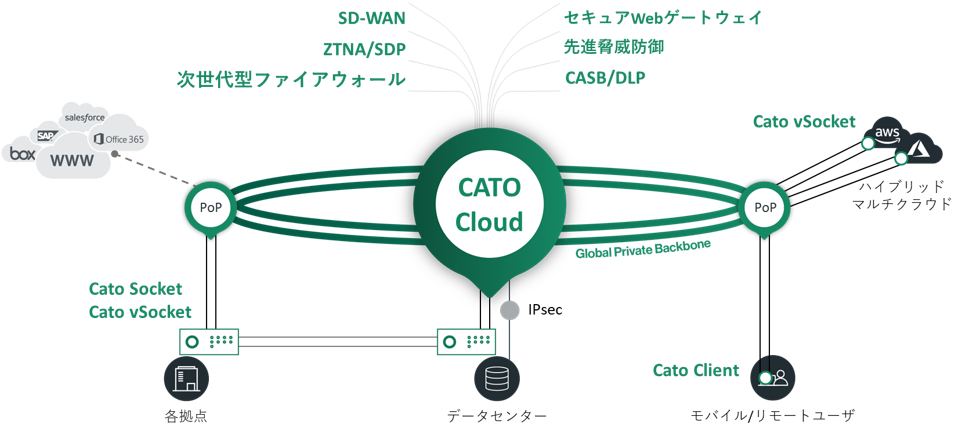

クラウドネイティブSASEソリューション

-

攻撃者の視点でセキュリティリスクを可視化

-

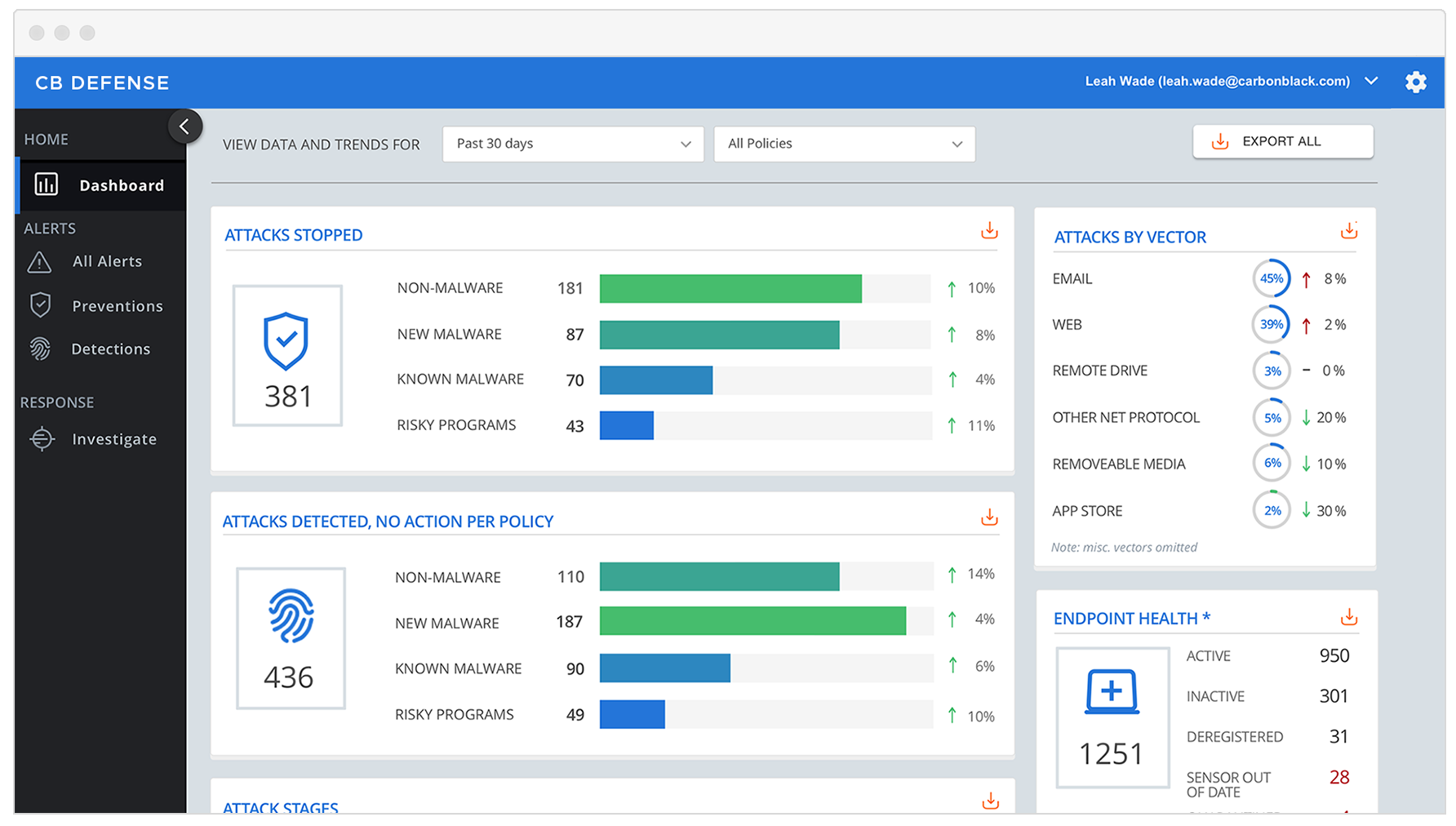

非マルウェア攻撃・未知の攻撃にも対応

私たちの強み

先進性

世界最先端技術および製品の一早い対応

ポートフォリオ

多様なニーズを満たす多彩なソリューション

エンジニアリング

お客様の課題を解決するための技術力と人材力

豊富な実績

国内先進企業を支えてきた豊富な実績

ソリューション一覧

取り扱い製品一覧

ネットワークバリューコンポネンツ(NVC)は、ネットワーク分野およびセキュリティ分野において、一歩先の「ニーズ」を満たしお客様の未来をカタチにします。

最新ブログ記事

セミナー・イベント情報

- 2024.05.29 受付中

- 数十億のクラウド資産から見えた驚くべきクラウドリスクとは?ベンダレポートから判明した実態を徹底解説!

- 2024.04.24 開催終了

- デスクトップからの情報漏洩防止!改めて学ぶ“DLPの基本と選び方”とは

- 2024.02.27 開催終了

- Cato SASE Cloudでネットワークトランスフォーメーション!進化型ネットワークがもたらすメリットとは?

製品・サービスに関する問い合わせ